Sok program indításkor emelést igényel (a pajzs ikon az ikon mellett), de valójában nem igényelnek rendszergazdai jogosultságokat a normál működésükhöz (például manuálisan adta meg a szükséges jogokat a felhasználóknak a ProgramFiles programkönyvtárában és a a program által használt rendszerleíró ágak). Ennek megfelelően, ha egy ilyen programot egyszerű felhasználó alól futtat, ha a Felhasználói fiókok felügyelete engedélyezve van a számítógépen, megjelenik egy UAC prompt, és a felhasználónak meg kell adnia a rendszergazdai jelszót. A mechanizmus megkerüléséhez sokan egyszerűen letiltják az UAC-t, vagy adminisztrátori jogokat adnak a felhasználónak a számítógépen azáltal, hogy hozzáadják a helyi Rendszergazdák csoporthoz. Természetesen mindkét módszer nem biztonságos.

Miért kellenek egy normál alkalmazásnak adminisztrátori jogok?

Adminisztrátori jogokra lehet szükség ahhoz, hogy a program módosítson néhány fájlt (naplók, konfigurációk stb.) a saját mappájában a C:\Program Files (x86)\SomeApp mappában. Alapértelmezés szerint a felhasználóknak nincs joguk szerkeszteni ezt a könyvtárat, illetve egy ilyen program normál működéséhez rendszergazdai jogokra van szükség. A probléma megoldásához az NTFS-szintű adminisztrátor alatt manuálisan hozzá kell rendelnie a felhasználó (vagy a Felhasználók csoport) módosítási/írási jogát a programot tartalmazó mappához.

jegyzet. Valójában nem helyes az a gyakorlat, hogy a változó alkalmazásadatokat a saját könyvtárában tárolják a C:\Program Files könyvtárban. Helyesebb az alkalmazás adatait a felhasználói profilban tárolni. De ez a kérdés a fejlesztők lustaságáról és hozzá nem értéséről szól.

Olyan program futtatása, amely rendszergazdai jogosultságokat igényel egy normál felhasználótól

Korábban leírtuk, hogyan használhatja a RunAsInvoker paramétert. Ez a módszer azonban nem elég rugalmas. A /SAVECRED is használható az adminisztrátori jelszó mentéséhez (szintén nem biztonságos). Tekintsünk egy egyszerűbb módot arra, hogy bármilyen program elindítását rendszergazdai jogok nélkül (és az adminisztrátori jelszó megadása nélkül) kényszerítsük ki, ha az UAC engedélyezett (4., 3. vagy 2. szint).

Vegyük például a rendszerleíró adatbázis-szerkesztő segédprogramot − regedit.exe(a C:\windows\system32 könyvtárban található). A regedit.exe futtatásakor megjelenik egy UAC-ablak, és ha nem erősíti meg a jogosultság-emelést, a rendszerleíróadatbázis-szerkesztő nem indul el.

Hozzon létre egy fájlt az asztalon run-as-non-admin.bat a következő szöveggel:

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && start "" % 1"

Most, hogy az alkalmazást rendszergazdai jogok nélkül futtassa, és elnyomja az UAC promptot, egyszerűen húzza a kívánt exe fájlt ebbe bat fájl az asztalon.

Ezt követően a rendszerleíróadatbázis-szerkesztőnek UAC-parancs nélkül kell elindulnia. Nyissa meg a folyamatkezelőt, és adjon hozzá egy oszlopot Emelkedett(többekkel magas szint engedélyek), látni fogja, hogy a rendszer nem emelt szintű regedit.exe folyamattal rendelkezik (felhasználói jogokkal fut).

Próbáljon meg szerkeszteni bármely beállítást a HKLM ágban. Amint láthatja, a rendszerleíró adatbázis szerkesztéséhez való hozzáférés ebben az ágban megtagadva (a ezt a felhasználót nincs írási engedély a rendszerleíró adatbázis ágaihoz). Kulcsokat azonban hozzáadhat és szerkeszthet a felhasználó saját rendszerleíró adatbázisában - HKCU.

Hasonlóképpen futtathat egy adott alkalmazást egy bat fájlon keresztül, csak adja meg a végrehajtható fájl elérési útját.

run-app-as-non-admin.bat

Állítsa be az ApplicationPath="C:\Program Files\MyApp\testapp.exe"

cmd /min /C "set __COMPAT_LAYER=RUNASINVOKER && start "" %ApplicationPath%"

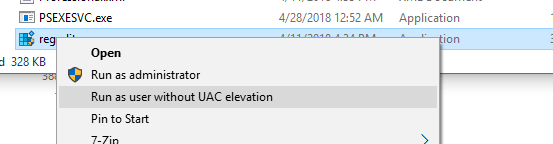

Azt is hozzá lehet adni helyi menü, amely lehetővé teszi, hogy minden alkalmazás emelkedés nélkül fusson. Ehhez hozza létre a következőt .reg fájlés importálja a rendszerleíró adatbázisba.

ablakok Rendszerleíróadatbázis-szerkesztő 5.00 verzió

@="cmd /min /C \"set __COMPAT_LAYER=RUNASINVOKER && start \"\" \"%1\"\""

Ezt követően a rendszergazdai jogok nélküli alkalmazás elindításához egyszerűen válassza ki a "" elemet a helyi menüben.

__COMPAT_LAYER környezeti változó és RunAsInvoker paraméter

A __COMPAT_LAYER környezeti változó lehetővé teszi különböző kompatibilitási szintek beállítását az alkalmazásokhoz (lap Kompatibilitás ingatlanokban exe fájl). Ezzel a változóval megadhatja azokat a kompatibilitási beállításokat, amelyekkel a programot futtatni kívánja. Például egy alkalmazás Windows 7 kompatibilitási módban 640x480 felbontású futtatásához állítsa be:

set __COMPAT_LAYER=Win7RTM 640x480

A __COMPAT_LAYER változó számunkra érdekes opciói közül a következő paramétereket választjuk ki:

- RunAsInvoker- Indítsa el az alkalmazást szülői folyamatjogokkal, UAC prompt nélkül.

- RunAsHighest- indítsa el az alkalmazást a felhasználó számára elérhető maximális jogosultságokkal (az UAC prompt megjelenik, ha a felhasználó rendszergazdai jogokkal rendelkezik).

- RunAsAdmin- futtassa az alkalmazást rendszergazdai jogokkal (mindig megjelenik az AUC kérés).

Azok. a RunAsInvoker paraméter nem ad rendszergazdai jogokat, csak blokkolja az UAC ablak megjelenését.

Kigyulladt a biztonság gondolata, és úgy döntöttem, hogy megpróbálom magam is megtenni.

Mivel Windows 7 Professional operációs rendszert használok, az első ötlet az volt, hogy AppLockert használok, de gyorsan kiderült, hogy nem akar az én Windows-kiadásomban dolgozni, és Ultimate-re vagy Enterprise-ra van szüksége. A Windows-om licencelése és a kiürült a pénztárcám, az AppLockerrel" om lehetőség megszűnt.

A következő kísérlet a beállítás volt csoportszabályzat a programok korlátozott használata. Mivel az AppLocker ennek a mechanizmusnak a „pumpált” változata, logikus, hogy kipróbáljuk a házirendeket, különösen azért, mert a Windows felhasználók számára ingyenesek :)

Menjünk a beállításokhoz:

gpedit.msc -> Számítógép konfigurációja -> Windows beállítások -> Biztonsági beállítások -> Szoftverkorlátozási irányelvek

Ha nincsenek szabályok, a rendszer felajánlja az automatikus szabályok generálását, amelyek lehetővé teszik a programok indítását Windows mappákés Programfájlok. Ezenkívül hozzáadunk egy tagadó szabályt az elérési úthoz * (bármely elérési út). Ennek eredményeként azt szeretnénk, hogy a programokat csak a védett rendszermappákból tudjuk futtatni. És akkor?

Igen, ezt fogjuk kapni, de ez csak egy kis balszerencse – a címkék és a http hivatkozások nem működnek. A linkeken még lehet pontozni, de nem jó címkék nélkül élni.

Ha engedélyezi a fájlok elindítását az *.lnk maszk használatával, akkor bármelyik végrehajtható fájlhoz létrehozhatunk parancsikont, és elindíthatjuk a parancsikon használatával, még akkor is, ha az nincs a fájlban. rendszermappa. Tetves.

A Google-hoz intézett kérés ilyen döntésekhez vezet: vagy engedélyezi a parancsikonok elindítását egy felhasználói mappából, vagy használjon harmadik féltől származó sávokat a parancsikonokkal. Nincs más mód. Én személy szerint nem szeretem ezt a lehetőséget.

Ennek eredményeként azzal a helyzettel állunk szemben, hogy a *.lnk a Windows szempontjából nem egy futtatható fájlra mutató hivatkozás, hanem egy futtatható fájl. Őrültség, de mit tehetsz... Szeretném, ha a Windows nem a parancsikon helyét ellenőrizné, hanem azt a fájlt, amelyre hivatkozik.

És akkor véletlenül ráakadtam a Windows szempontjából futtatható kiterjesztések listájára vonatkozó beállításokra (gpedit.msc -> Computer Configuration -> Windows Configuration -> Security Options -> Assigned File Types). Töröljük onnan az LNK-t és egyben a HTTP-t és az újrabejelentkezést. Teljesen működő parancsikonokat kapunk, és ellenőrizzük a végrehajtható fájl helyét.

Kétség merült fel, hogy lehet-e paramétereket parancsikonokon keresztül átadni - lehetséges, tehát minden rendben van.

Ennek eredményeként megkaptuk a "Windows számítógép vírusirtó nélkül" cikkben leírt ötlet megvalósítását a felhasználó számára kellemetlenségek nélkül.

Azok számára is, akik szeretnek lábon lőni, létrehozhatnak egy mappát a Program Files-ban, és parancsikont dobhatnak hozzá az asztalon, például „Sandbox”-nak nevezve. Ez lehetővé teszi a programok futtatását onnan a házirendek letiltása nélkül, védett tárhely használatával (védelem UAC-n keresztül).

Remélem, valakinek hasznos és újdonság lesz a leírt módszer. Én legalábbis még soha senkitől nem hallottam ilyesmiről és nem is láttam sehol.

Néhány művelet rendszeres programok osztályozható Kaspersky Teljes biztonság mint veszélyes. Ha egy Kaspersky Total Security blokkolja a program működését, és biztos benne, hogy biztonságos, vegye fel a programot a megbízhatóak listájára, vagy hozzon létre egy kizárási szabályt.

Miután hozzáadta a programot a megbízhatóak listájához Kaspersky Total Security leállítja a program fájl- és hálózati tevékenységének, valamint a rendszerleíró adatbázishoz való hozzáférésének figyelését. Ezzel egyidejűleg a program futtatható fájlja továbbra is vírusellenőrzés alatt áll. Ha egy alkalmazást teljesen ki szeretne zárni a vizsgálatból, hozzon létre egy kizárási szabályt.

Egy alkalmazás megbízható listához való hozzáadásához tegye a következőket:

- Az ablakban Beállítás menj a szakaszhoz Védelemés válassza ki Fenyegetések és kizárások.

- Az ablakban Fenyegetés és kizárási beállítások kattints a linkre Adja meg a megbízható programokat.

- Az ablakban Megbízható programok kattintson a gombra Hozzáadás.

- A hivatkozásra kattintva adja meg a megbízható alkalmazás futtatható fájlját Felülvizsgálat vagy válasszon ki egy programot a listából (befutó kijelzők Ebben a pillanatban programok).

- Az ablakban Program kivételek adja meg a szabály alkalmazásának paramétereit a szükséges jelölőnégyzetek bejelölésével:

- Ne ellenőrizze a megnyitott fájlokat- kizárja a vizsgálatból az összes olyan fájlt, amelyet egy megbízható alkalmazás folyamata nyitott meg.

- Ne figyelje a programtevékenységet Tevékenységfigyelés megbízható alkalmazás által végzett bármely tevékenység (beleértve a gyanúsat is).

- Ne örökölje a szülő folyamat (program) korlátozásait - A program tevékenységét a felhasználó által meghatározott szabályok szerint irányítjuk. Ha a jelölőnégyzet nincs bejelölve, a program betartja annak a programnak a szabályait, amelyik elindította.

- Ne figyelje a gyermekprogramok tevékenységét- a részművelet keretében történő ellenőrzésből kizárni Tevékenységfigyelés bármely tevékenység (beleértve a gyanúsat is), amelyet egy megbízható alkalmazás gyermekfolyamatai végeznek.

- Az interfész interakcióinak engedélyezése Kaspersky Total Security.

- Ne ellenőrizze az összes forgalmat- kizárja a megbízható alkalmazás által kezdeményezett víruskeresésből és spam hálózati forgalomból. A jelölőnégyzet bejelölésével Ne ellenőrizze az összes forgalmat A megadott alkalmazás forgalma NINCS csak bekapcsolva vírusokés levélszemét. Ez azonban nem befolyásolja az alkatrész forgalmi ellenőrzését. Tűzfal , melynek paraméterei szerint a hálózati tevékenység ez a program.

- Ha csak a titkosított hálózati forgalmat szeretné kizárni a vizsgálatból, kattintson a hivatkozásra Ne ellenőrizze az összes forgalmatés válassza ki Ne ellenőrizze titkosított forgalom, így csak a titkosított forgalom kerül kiválasztásra (a protokoll használatával SSL/TSL)

- Ezenkívül korlátozhatja a kizárást egy adott távoli IP-címre/portra:

- Ha nem szeretne egy adott IP-címet ellenőrizni, jelölje be a jelölőnégyzetet Csak meghatározott IP-címekhez, majd írja be az IP-címet a mezőbe.

- Ha nem szeretne bizonyos portokat bejelölni, jelölje be a jelölőnégyzetet Csak meghatározott portokhozÍrja be a portokat a mezőbe vesszővel elválasztva.

- Az ablakban Program kivételek kattintson a gombra Hozzáadás.

- Zárja be a program ablakait.

NÁL NÉL Kaspersky Total Security alapértelmezés szerint a megbízható programoknak a paraméterrel Ne ellenőrizze a titkosított hálózati forgalmat hozzáadott fájl %SystemRoot%\system32\svchost.exe- a rendszerszolgáltatás végrehajtható fájlja Microsoft Windows frissítés. Ennek a szolgáltatásnak a védett forgalma semmilyen vírusirtó szoftverrel nem ellenőrizhető. Ha ehhez a szolgáltatáshoz nem jön létre engedélyezési szabály, akkor a szolgáltatás működése hibával leáll.

Vannak esetek, amikor a hétköznapi felhasználóknak bizonyos szoftvereket vagy alkalmazásokat kell futtatniuk, amelyek normál működéséhez rendszergazdai jogokat igényelnek. Ugyanakkor nagyon nem kívánatos ilyen helyzetekben értesíteni az adminisztrátori jelszót, és rendszergazdai fiókot biztosítani. De még mindig van kiút. Használhat egy nagyon egyszerű, kicsi, és ami a legfontosabb ingyenes segédprogram RunAsTool. Ez a program lehetővé teszi, hogy bármilyen szintű jogot biztosítson egy adott programlistához.

Lássuk, hogyan működik.

Közvetlenül a program elindítása után a következő üzenetet kaphatja.

Ez az üzenet azt jelenti, hogy a rendszer nem rendelkezik jelszóval védett rendszergazdai fiókkal. Ezért, ha ezt az üzenetet kapja, egyszerűen keresse meg a vezérlőpulton a fiókokért felelős részt: „Felhasználói fiókok”, és állítson be jelszót a rendszergazdai fiókhoz. És ez a funkció közvetlenül a programból is használható az "Igen" gombra kattintva, amely meghívja a rendszerből a szükséges beállításokat.

A jelszó beállítása után frissítheti az Adminisztrátorok listáját a programablak nyílgombjára kattintva, vagy egyszerűen újraindíthatja a segédprogramot. Ha több rendszergazdai fiókja van, akkor a legördülő listában kiválaszthatja azt, amelyik nevében minden program/alkalmazás elindul. Most a segédprogram szerkesztési módban történő konfigurálásához meg kell adnia a kiválasztott rendszergazda jelszavát fiókot.

A jövőben ezeket a hitelesítő adatokat használja majd a segédprogram a programok rendszergazdaként való futtatásához.

Szerkesztés módban lehetőség van programokat felvenni a listára akár a "Fájl" -> "Hozzáadás" menü segítségével, akár egyszerűen az alkalmazás parancsikonját az egérrel a segédprogram bal oldali ablakába húzva. Ezt követően a programablak jobb oldalán megjelenik minden szükséges információ a kiválasztott alkalmazás elindításával kapcsolatban.

A lényeg, hogy megbizonyosodjon arról, hogy az adminisztrátor nevében fut, ha ott más beállítás van beállítva.

Győződjön meg arról is, hogy ez a segédprogram más, nem jogosult fiókokból is futtatható. De erre a célra szolgálhat egy olyan beállítás a felületen, mint például az asztali parancsikon létrehozása. A telepítés kiválasztása után minden hétköznapi felhasználónak rendelkeznie kell egy parancsikonnal az asztalán a segédprogram elindításához. gyors hozzáférés a kiemelt programok listájára.

Mikor hétköznapi felhasználók a RunAsTool-t fogják használni, nem látják a szerkesztési módot. Ezeknek a felhasználóknak csak egy egyszerű, programok ikonjait tartalmazó ablak lesz elérhető, amelyet rendszergazdai jogokkal futtathatnak. De abban az esetben, ha szükségessé válik a szerkesztési módba való visszatérés és a programok listájának vagy egyéb beállításoknak a megváltoztatása, akkor ez könnyen megtehető a „Fájl” -> „Szerkesztési mód engedélyezése” menüben, amelyre a segédprogram rákérdez. újra meg kell adnia a jelszót.

Könnyen ellenőrizheti ennek a módszernek a teljesítményét a feladatkezelővel, mivel információkat jelenít meg arról a felhasználóról, aki elindította ezt vagy azt a folyamatot / alkalmazást. Ahol nyilvánvalóvá válik, hogy az egyik fiókban lévő alkalmazások hogyan indulnak el egy másik felhasználó nevében.

Néha a tűzfal megakadályozza, hogy a megbízható alkalmazások hozzáférjenek az internethez, de a Windows 10 rendszerben nagyon könnyen módosíthatja a beállításokat, hogy manuálisan átengedje az alkalmazást a tűzfalon. Íme, hogyan kell csinálni.

A Windows 10 egy sor biztonsági funkciót kínál, amelyek segítenek megvédeni eszközét és adatait az illetéktelen hozzáféréstől, rosszindulatú programoktól és egyéb támadásoktól a beépített tűzfal segítségével. Míg a beépített tűzfal jó munkát végez annak szabályozásában, hogy mely alkalmazások és szolgáltatások kommunikálhatnak a hálózaton keresztül, néha előfordulhat, hogy manuálisan kell engedélyeznie vagy megtagadnia az alkalmazásokat.

Ebből az útmutatóból megtudhatja, hogyan engedélyezheti vagy blokkolhatja az alkalmazások hálózathoz való hozzáférését a tűzfal konfigurálásával a Windows 10 rendszerben.

Kommunikáció engedélyezése az alkalmazásokkal a Windows Defender tűzfalban.

A Windows 10 beépített tűzfalán keresztül egy megbízható alkalmazás vagy szolgáltatás engedélyezéséhez kövesse az alábbi lépéseket:

1. lépés: Nyisd ki " Biztonsági Központ Windows Defender» .

2. lépés: nyomja meg "Tűzfal és hálózati biztonság".

4. lépés: Az ablakban nyomja meg a gombot "Beállítások megváltoztatása".

5. lépés: A listában keresse meg azt az alkalmazást vagy szolgáltatást, amelyet engedélyezni szeretne a tűzfalon keresztül.

Gyors tipp: Ha az alkalmazás nem szerepel a listában, kattintson a gombra "Másik alkalmazás engedélyezése" hogy megtalálja azt az alkalmazást, amelyhez engedélyezni kívánja az internet-hozzáférést.

6. lépés: Válassza ki, milyen típusú hálózathoz férhet hozzá az alkalmazás:

- Magán: Lehetővé teszi a felhasználó számára, hogy olyan otthoni vagy munkahelyi hálózathoz férhessen hozzá, ahol a felhasználók és az eszközök megbízhatóak és ismertek.

- Nyilvános: Lehetővé teszi a felhasználó számára, hogy nyilvános helyen, például kávézóban vagy szállodában hozzáférjen a hálózathoz.

7. lépés: Kattintson a gombra "RENDBEN".

A fenti lépések végrehajtása után az alkalmazás szabadon hozzáfér a hálózathoz.

Ha szeretné letiltani az alkalmazást a tűzfalon keresztül, választhat kívánt alkalmazástés nyomja meg a gombot "Töröl" vagy kövesse ugyanazokat az utasításokat, de tovább 6. lépésÜgyeljen arra, hogy törölje a megfelelő jelölőnégyzet bejelölését egy alkalmazás vagy szolgáltatás mellett, ha meg szeretné akadályozni, hogy az internethez csatlakozzon.

Ez az útmutató a beállításra összpontosít Windows tűzfal 10, de ha más biztonsági megoldással rendelkezik, feltétlenül ellenőrizze a gyártó támogatási webhelyén található utasításokat.