Podczas kontaktowania się z pomocą techniczną Kaspersky Lab może być konieczne uruchomienie narzędzia AVZ.

Za pomocą narzędzia AVZ możesz:

- otrzymać raport z wyników badania systemu;

- wykonaj skrypt dostarczony przez eksperta pomoc techniczna„Laboratorium Kasperskiego”

aby utworzyć kwarantannę i usunąć podejrzane pliki.

Narzędzie AVZ nie wysyła statystyk, nie przetwarza informacji i nie przesyła ich do Kaspersky Lab. Raport jest zapisywany na komputerze w postaci plików HTML i XML, które można przeglądać bez użycia specjalnych programów.

Narzędzie AVZ może automatycznie utworzyć kwarantannę i umieścić w niej kopie podejrzanych plików i ich metadanych.

Obiekty umieszczone w Kwarantannie nie są przetwarzane, nie są przesyłane do Kaspersky Lab i są przechowywane na komputerze. Nie zalecamy przywracania plików z Kwarantanny, mogą one uszkodzić Twój komputer.

Jakie dane są zawarte w raporcie narzędzia AVZ

Raport narzędzia AVZ zawiera:

- Informacje o wersji i dacie wydania narzędzia AVZ.

- Informacje o antywirusowych bazach danych narzędzia AVZ i jego głównych ustawieniach.

- Informacje o wersji systemu operacyjnego, dacie jego instalacji oraz prawach użytkownika, z jakim uruchomiono narzędzie.

- Wyniki wyszukiwania rootkitów i programów przechwytujących główne funkcje systemu operacyjnego.

- Wyniki wyszukiwania podejrzanych procesów i szczegółowe informacje o tych procesach.

- Wyniki wyszukiwania popularnego złośliwego oprogramowania według ich charakterystycznych właściwości.

- Informacje o błędach znalezionych podczas walidacji.

- Wyniki wyszukiwania podpięć dla zdarzeń klawiatury, myszy lub okna.

- Wyniki wyszukiwania otwartych portów TCP i UDP używanych przez złośliwe oprogramowanie.

- Informacje o podejrzanych kluczach rejestr systemowy, nazwy plików na dysku i ustawienia systemowe.

- Wyniki wyszukiwania pod kątem potencjalnych luk systemu operacyjnego i problemów z bezpieczeństwem.

- Informacje o uszkodzonych ustawieniach systemu operacyjnego.

Jak wykonać skrypt za pomocą narzędzia AVZ

Używaj narzędzia AVZ tylko pod kierunkiem specjalisty pomocy technicznej Kapersky Lab w ramach swojej prośby. Robienie tego samemu może uszkodzić system operacyjny i spowodować utratę danych.

- Pobierz plik wykonywalny narzędzia AVZ.

- Uruchom avz5.exe na komputerze. Jeśli filtr smartscreen Windows Defender zablokowano uruchomienie avz5.exe, kliknij Więcej → Uciekaj mimo to w oknie Windows chroni Twój komputer.

- Przejdź do sekcji Plik→ Uruchom skrypt.

- Wklej w polu wejściowym skrypt otrzymany od specjalisty pomocy technicznej Kapersky Lab.

- Kliknij Biegać.

- Poczekaj na zakończenie działania narzędzia i postępuj zgodnie z dalszymi zaleceniami specjalisty pomocy technicznej Kapersky Lab.

Przywracanie systemu to specjalna funkcja AVZ, która umożliwia przywrócenie wielu ustawień systemu uszkodzonych przez złośliwe oprogramowanie.

Oprogramowanie sprzętowe do odzyskiwania systemu jest przechowywane w antywirusowej bazie danych i aktualizowane w razie potrzeby.

Zalecenie: Przywracanie systemu powinno być używane tylko w sytuacji, gdy istnieje dokładne zrozumienie, że jest to wymagane. Przed użyciem zaleca się wykonanie kopii zapasowej lub punktu przywracania systemu.

Uwaga: Operacje przywracania systemu zapisują dane automatycznej kopii zapasowej jako pliki REG w katalogu Backup folderu roboczego AVZ.

Baza danych zawiera obecnie następujące oprogramowanie układowe:

1. Przywróć pliki uruchamiania options.exe, .com, .pif

To oprogramowanie przywraca odpowiedź systemu na pliki .exe, com, pif, scr.

Wskazania do stosowania: Po usunięciu wirusa programy przestają działać.

Możliwe zagrożenia: minimalne, ale zalecane

2. Zresetuj ustawienia prefiksu protokołu Internet Explorer do standardu

To oprogramowanie przywraca ustawienia prefiksu protokołu w przeglądarce Internet Explorer

Wskazania do stosowania: po wpisaniu adresu takiego jak www.yandex.ru jest on zastępowany przez coś takiego jak www.seque.com/abcd.php?url=www.yandex.ru

Możliwe zagrożenia: minimalny

3. Odzyskiwanie Strona startowa Internet Explorer

To oprogramowanie przywraca stronę startową w przeglądarce Internet Explorer

Wskazania do stosowania: zmiana strony startowej

Możliwe zagrożenia: minimalny

4. Zresetuj ustawienia wyszukiwania Internet Explorer do domyślnych

To oprogramowanie przywraca ustawienia wyszukiwania w przeglądarce Internet Explorer

Wskazania do stosowania: Po kliknięciu przycisku „Szukaj” w IE następuje wywołanie obcej witryny

Możliwe zagrożenia: minimalny

5. Przywróć ustawienia pulpitu

To oprogramowanie przywraca ustawienia pulpitu. Przywrócenie polega na usunięciu wszystkich aktywnych elementów ActiveDesctop, tapet, usunięciu blokad w menu odpowiedzialnym za ustawienia pulpitu.

Wskazania do stosowania: Zniknęły zakładki ustawień pulpitu w oknie „Właściwości: wyświetlanie”, na pulpicie są wyświetlane obce napisy lub rysunki

Możliwe zagrożenia: ustawienia użytkownika zostaną usunięte, pulpit powróci do widoku domyślnego

6.Usunięcie wszystkich zasad (ograniczeń) bieżącego użytkownika

System Windows udostępnia mechanizm ograniczania działań użytkownika o nazwie Zasady. Ta technologia jest używana przez wiele złośliwych programów, ponieważ ustawienia są przechowywane w rejestrze i można je łatwo tworzyć lub modyfikować.

Wskazania do stosowania: Funkcje Eksploratora plików lub inne funkcje systemowe są zablokowane.

Możliwe zagrożenia: systemy operacyjne różnych wersji mają domyślne polityki, a resetowanie polityk do niektórych standardowych wartości nie zawsze jest optymalne. Aby naprawić zasady, które są często zmieniane przez problemy ze złośliwym oprogramowaniem, należy użyć kreatora rozwiązywania problemów, który jest bezpieczny przed możliwymi awariami systemu.

7. Usuwanie wiadomości wyświetlanej podczas WinLogon

Windows NT i kolejne systemy w linii NT (2000, XP) umożliwiają ustawienie komunikatu wyświetlanego podczas uruchamiania. Jest to wykorzystywane przez wiele szkodliwych programów, a zniszczenie szkodliwego programu nie prowadzi do zniszczenia tej wiadomości.

Wskazania do stosowania: Podczas uruchamiania systemu pojawia się dodatkowy komunikat.

Możliwe zagrożenia: Nie

8. Przywróć ustawienia eksploratora

To oprogramowanie układowe resetuje szereg ustawień Eksploratora plików do ustawień domyślnych (ustawienia zmienione przez złośliwe oprogramowanie są resetowane jako pierwsze).

Wskazania do stosowania: Zmieniono ustawienia Eksploratora

Możliwe zagrożenia: są minimalne, najbardziej charakterystyczne dla złośliwego oprogramowania uszkodzenie ustawień jest wykrywane i naprawiane przez Kreatora rozwiązywania problemów.

9. Usuwanie debugerów procesów systemowych

Zarejestrowanie debuggera procesów systemowych pozwoli na niewidoczne uruchamianie aplikacji, co jest wykorzystywane przez wiele szkodliwych programów.

Wskazania do stosowania: AVZ wykrywa nierozpoznane debuggery procesów systemowych, problemy z uruchamianiem komponentów systemu, w szczególności pulpit znika po ponownym uruchomieniu.

Możliwe zagrożenia: są minimalne, możliwe jest zakłócenie działania programów korzystających z debuggera w uzasadnionych celach (np. zastąpienie standardowego menedżera zadań)

10. Przywróć ustawienia rozruchu w trybie awaryjnym

Niektóre złośliwe oprogramowanie, takie jak robak Bagle, uszkadza ustawienia uruchamiania systemu w trybie chronionym. To oprogramowanie wewnętrzne przywraca ustawienia rozruchu w trybie chronionym.

Wskazania do stosowania: Komputer nie uruchamia się w trybie awaryjnym (SafeMode). To oprogramowanie musi być używane tylko w przypadku problemów z uruchomieniem w trybie chronionym.

Możliwe zagrożenia: wysoki, ponieważ przywrócenie konfiguracji domyślnej nie gwarantuje, że tryb bezpieczny zostanie naprawiony. W obszarze Zabezpieczenia Kreator rozwiązywania problemów znajduje i naprawia określone uszkodzone wpisy ustawień trybu awaryjnego

11. Odblokuj Menedżera zadań

Blokowanie Menedżera zadań jest używane przez złośliwe oprogramowanie do ochrony procesów przed wykryciem i usunięciem. W związku z tym wykonanie tego mikroprogramu usuwa blokadę.

Wskazania do stosowania: Zablokowany menedżer zadań, przy próbie połączenia się z menedżerem zadań wyświetlany jest komunikat „Menedżer zadań został zablokowany przez administratora”.

Możliwe zagrożenia: kreator rozwiązywania problemów

12. Usuwanie przejęcia tej listy ignorowanych

Narzędzie HijackThis przechowuje w rejestrze szereg swoich ustawień, w szczególności listę wykluczeń. Dlatego, aby ukryć się przed HijackThis, złośliwe oprogramowanie musi jedynie zarejestrować swoje pliki wykonywalne na liście wykluczeń. W ten moment Wiele szkodliwych programów wykorzystuje tę lukę. Oprogramowanie sprzętowe AVZ czyści listę wykluczeń narzędzia HijackThis

Wskazania do stosowania: Podejrzenia, że narzędzie HijackThis nie wyświetla wszystkich informacji o systemie.

Możliwe zagrożenia: minimalne, pamiętaj, że ustawienia ignorowania HijackThis zostaną usunięte

13. Czyszczenie pliku Hosts

Czyszczenie pliku Hosts sprowadza się do znalezienia pliku Hosts, usunięcia z niego wszystkich istotnych linii i dodania standardowego ciągu „127.0.0.1 localhost”.

Wskazania do stosowania: Podejrzenia, że plik Hosts został zmodyfikowany przez złośliwe oprogramowanie. Typowe objawy - blokowanie aktualizacji programy antywirusowe. Możesz kontrolować zawartość pliku Hosts za pomocą menedżera hosty plików wbudowany w AVZ.

Możliwe zagrożenia:średniej, pamiętaj, że plik Hosts może zawierać przydatne wpisy

14. Automatyczna korekta ustawień Spl/LSP

Przeprowadza analizę ustawień SPI i, jeśli zostaną znalezione błędy, automatycznie koryguje znalezione błędy. To oprogramowanie układowe można ponownie uruchamiać nieograniczoną liczbę razy. Zaleca się ponowne uruchomienie komputera po uruchomieniu tego oprogramowania. Notatka! Tego oprogramowania nie można uruchomić z sesji terminalowej

Wskazania do stosowania: Dostęp do Internetu został utracony po usunięciu złośliwego oprogramowania.

Możliwe zagrożenia:średni, przed uruchomieniem zaleca się wykonanie kopii zapasowej

15. Zresetuj ustawienia SPI/LSP i TCP/IP (XP+)

To oprogramowanie działa tylko na XP, Windows 2003 i Vista. Jego zasada działania opiera się na resetowaniu i odtwarzaniu ustawień SPI/LSP i TCP/IP przy użyciu standardowego narzędzia netsh dołączonego do systemu Windows. Szczegółowe informacje na temat resetowania ustawień można znaleźć w bazie wiedzy Microsoft — http://support.microsoft.com/kb/299357

Wskazania do stosowania: Po usunięciu szkodliwego programu utracono dostęp do Internetu, a wykonanie oprogramowania układowego „14. Automatyczna korekta ustawień Spl/LSP” nie działa.

Możliwe zagrożenia: wysoki, przed rozpoczęciem zaleca się wykonanie kopii zapasowej

16. Przywracanie klawisza uruchamiania Explorer

Przywraca klawisze systemowe rejestru, odpowiedzialnego za uruchomienie eksploratora.

Wskazania do stosowania: Eksplorator nie uruchamia się podczas uruchamiania systemu, ale możliwe jest ręczne uruchomienie explorer.exe.

Możliwe zagrożenia: minimalny

17. Odblokuj Edytor rejestru

Odblokowuje Edytor rejestru, usuwając zasadę, która uniemożliwia jego uruchomienie.

Wskazania do stosowania: Nie można uruchomić Edytora rejestru, podczas próby wyświetlany jest komunikat informujący, że jego uruchomienie zostało zablokowane przez administratora.

Możliwe zagrożenia: minimalne, podobne sprawdzenie wykonuje kreator rozwiązywania problemów

18. Pełne odtworzenie ustawień SPI

Wykonuje utworzyć kopię zapasową ustawienia SPI/LSP, po czym je niszczy i tworzy zgodnie ze standardem, który jest zapisany w bazie danych.

Wskazania do stosowania: Poważne uszkodzenie ustawień SPI, nienaprawialne przez skrypty 14 i 15.

Notatka! Zresetuj do ustawień fabrycznych tylko wtedy, gdy to konieczne, jeśli masz nieodwracalne problemy z dostępem do Internetu po usunięciu złośliwego oprogramowania!Zastosuj tę operację tylko w razie potrzeby, w przypadku, gdy inne metody odzyskiwania SPI nie pomogły !

Możliwe zagrożenia: bardzo wysoki, przed uruchomieniem zaleca się wykonanie kopii zapasowej!

19. Wyczyść punkty mocowania podstawy

Czyści bazę danych MountPoints i MountPoints2 w rejestrze.

Wskazania do stosowania: Operacja ta często pomaga w przypadku, gdy po infekcji wirusem Flash nie można otworzyć dysków w Eksploratorze

Możliwe zagrożenia: minimalny

20. Usuń trasy statyczne

Usuwa wszystkie trasy statyczne.

Wskazania do stosowania: Ta operacja pomaga, jeśli niektóre witryny są blokowane przez nieprawidłowe trasy statyczne.

Możliwe zagrożenia:średni. Należy zauważyć, że niektórzy dostawcy usług internetowych mogą wymagać do działania niektórych usług tras statycznych, a po takim usunięciu będą one musiały zostać przywrócone zgodnie z instrukcjami na stronie internetowej dostawcy usług internetowych.

21. Zastąp DNS wszystkich połączeń Google Public DNS

Zastępuje wszystkie ustawienia karty sieciowe Serwery DNS na publiczny DNS od Google. Pomaga, jeśli trojan zastąpił DNS swoim własnym.

Wskazania do stosowania: Podszywanie się pod DNS przez złośliwe oprogramowanie.

Możliwe zagrożenia:średni. Należy pamiętać, że nie wszyscy dostawcy umożliwiają korzystanie z innego systemu DNS niż ich własny.

Aby przeprowadzić odzyskiwanie, musisz wybrać jeden lub więcej elementów i kliknąć przycisk „Wykonaj wybrane operacje”. Kliknięcie przycisku „OK” zamyka okno.

Notatka:

Przywracanie jest bezużyteczne, jeśli w systemie działa trojan wykonujący takie rekonfiguracje — należy najpierw usunąć złośliwe oprogramowanie a następnie przywróć ustawienia systemowe

Notatka:

Aby wyeliminować ślady większości porywaczy, musisz uruchomić trzy oprogramowanie układowe - "Przywróć domyślne ustawienia wyszukiwania Internet Explorera", "Przywróć stronę startową Internet Explorera", "Przywróć domyślne ustawienia prefiksu protokołu Internet Explorera"

Notatka:

Każdy z mikroprogramów może być wykonywany kilka razy z rzędu bez znacznego uszkodzenia systemu. Wyjątkami są „5. Przywróć ustawienia pulpitu” (to oprogramowanie układowe zresetuje wszystkie ustawienia pulpitu i będziesz musiał ponownie wybrać kolor pulpitu i tapetę) oraz „10. Przywróć ustawienia rozruchu w trybie awaryjnym” (to oprogramowanie układowe odtwarza klucze rejestru odpowiedzialne za uruchamianie tryb bezpieczeństwa), a także 15 i 18 (zresetuj i odtwórz ustawienia SPI).

AVZ to darmowe narzędzie, przeznaczony do wyszukiwania i usuwania wirusów, a także do przywracania ustawień systemu po działaniach złośliwych programów.

Przygotowanie do pracy

1. Pobierz narzędzie AVZ z oficjalnej strony internetowej: http://z-oleg.com/avz4.zip

2. Rozpakuj archiwum

3. Uruchom plik z archiwum avz.exe

4. Przejdź do menu Plik i wybierz Aktualizacja bazy danych

Kliknij Początek aby rozpocząć proces aktualizacji :

Aktualizowane są antywirusowe bazy danych:

Po zaktualizowaniu baz danych pojawi się ten komunikat. Kliknij OK:

Sprawdzanie wirusów

Aby skanować w poszukiwaniu wirusów, zaznacz wszystkie dyski na komputerze po lewej stronie, zaznacz pole po prawej Wykonaj zabieg i kliknij przycisk poniżej Początek:

Przywracanie systemu

Wysoko użyteczna funkcja Narzędzie AVZ to Przywracanie systemu. Przyda się po usunięciu złośliwego oprogramowania w celu wyeliminowania jego śladów. Aby rozpocząć Przywracanie systemu, kliknij Plik -> Przywracanie systemu:

Zaznacz odpowiednie pola wyboru i kliknij przycisk Wykonaj zaznaczone operacje:

Potwierdź swój zamiar:

Czyszczenie przeglądarek za pomocą AVZ

Z menu głównego wybierz Plik.

Wybierz przedmiot Kreator rozwiązywania problemów:

W terenie Stopień zagrożenia Wybierz Wszystkie problemy.

Kliknij Początek.

Zaznacz pola dla następujących rzeczy:

- Czyszczenie folderu TEMP;

- Adobe Flash Player - czyszczenie plików tymczasowych;

- Macromedia Flash Player - czyszczenie pamięci podręcznej;

- Czyszczenie folderu systemowego TEMP;

- Wyczyść pamięć podręczną wszystkich zainstalowanych przeglądarek;

Naciśnij przycisk Napraw zgłoszone problemy.

ćwierkać

Istnieją programy uniwersalne, takie jak nóż szwajcarski. Bohater mojego artykułu jest właśnie takim „uniwersałem”. Jego imię to AVZ(Antywirus Zajcew). Z pomocą tego darmowy Możesz łapać antywirusy i wirusy, optymalizować system i rozwiązywać problemy.

Funkcje AVZ

Mówiłem już o tym, że jest to program antywirusowy w. O pracy AVZ jako jednorazowego programu antywirusowego (dokładniej, anty-rootkit) jest dobrze opisane w jego pomocy, ale pokażę ci drugą stronę programu: sprawdzanie i przywracanie ustawień.

Co można „naprawić” za pomocą AVZ:

- Napraw programy startowe (pliki .exe, .com, .pif)

- Resetowanie Ustawienia internetowe Odkrywca do standardu

- Przywróć ustawienia pulpitu

- Usuń ograniczenia praw (na przykład, jeśli wirus zablokował uruchamianie programów)

- Usuń baner lub okno, które pojawia się przed zalogowaniem

- Usuń wirusy, które mogą działać z dowolnym programem

- Odblokuj Menedżera zadań i Edytor rejestru (jeśli wirus uniemożliwił ich uruchomienie)

- Wyczyść plik

- Wyłącz automatyczne uruchamianie programów z dysków flash i dysków

- Usuń niepotrzebne pliki z twardy dysk

- Napraw problemy z pulpitem

- I wiele więcej

Może być również używany do sprawdzania bezpieczeństwa ustawień systemu Windows (w celu lepszej ochrony przed wirusami), a także do optymalizacji systemu poprzez czyszczenie uruchamiania.

Strona pobierania AVZ znajduje się pod adresem .

Program jest bezpłatny.

Najpierw chrońmy nasz Windows przed nieostrożnymi działaniami

Program AVZ ma bardzo wiele funkcji mających wpływ Windows działa. to niebezpieczny, ponieważ w przypadku błędu mogą wystąpić kłopoty. Przeczytaj uważnie tekst i pomóż, zanim cokolwiek zrobisz. Autor artykułu nie ponosi odpowiedzialności za Twoje działania.

Aby móc „zwrócić wszystko tak, jak było” po nieostrożnej pracy z AVZ, napisałem ten rozdział.

Jest to obowiązkowy krok, w rzeczywistości stworzenie „ścieżki odwrotu” w przypadku nieostrożnych działań - dzięki punktowi przywracania możliwe będzie przywrócenie ustawień, Rejestr systemu Windows do wcześniejszego stanu.

System odzyskiwania systemu Windows jest niezbędnym elementem wszystkich Wersje Windows począwszy od Windows ME. Szkoda, że zwykle o tym nie pamiętają i marnują czas na ponowną instalację systemu Windows i programów, chociaż udało się po prostu kliknąć kilka razy myszką i uniknąć wszelkich problemów.

Jeśli uszkodzenie jest poważne (na przykład część pliki systemowe), to „Przywracanie systemu” nie pomoże. W innych przypadkach - jeśli nieprawidłowo skonfigurowałeś system Windows, "oszukałeś" rejestr, zainstalowałeś program, z którego system Windows się nie uruchamia, niepoprawnie użyłeś programu AVZ - "Przywracanie systemu" powinno pomóc.

Po pracy AVZ tworzy podfoldery z kopiami zapasowymi w swoim folderze:

/utworzyć kopię zapasową- przechowywane kopie zapasowe Zarejestruj się.

/Zainfekowany- kopie usuniętych wirusów.

/kwarantanna- kopie podejrzanych plików.

Jeśli problemy zaczęły się po uruchomieniu AVZ (na przykład bezmyślnie użyłeś narzędzia AVZ System Restore i Internet przestał działać), a funkcja przywracania systemu Windows nie cofnęła dokonanych zmian, możesz otworzyć kopie zapasowe rejestru z folderu utworzyć kopię zapasową.

Jak utworzyć punkt przywracania

Chodźmy do Start - Panel sterowania - System - Ochrona systemu:

Kliknij „Ochrona systemu” w oknie „System”.

Kliknij przycisk „Utwórz”.

Proces tworzenia punktu przywracania może potrwać do dziesięciu minut. Następnie pojawi się okno:

Zostanie utworzony punkt przywracania. Nawiasem mówiąc, są one tworzone automatycznie podczas instalowania programów i sterowników, ale nie zawsze. Dlatego przed niebezpiecznymi czynnościami (konfiguracja, czyszczenie systemu) lepiej jeszcze raz utworzyć punkt przywracania, aby w razie kłopotów pochwalić się za przezorność.

Jak przywrócić komputer za pomocą punktu przywracania

Istnieją dwie opcje uruchamiania Przywracania systemu - od dołu z systemem Windows i za pomocą płyty instalacyjnej.

Opcja 1 - jeśli Windows się uruchomi

Chodźmy do Start - Wszystkie programy - Akcesoria - Narzędzia systemowe - Przywracanie systemu:

zacznie się Wybierz inny punkt przywracania i naciśnij Dalej. Otworzy się lista punktów przywracania. Wybierz ten, którego potrzebujesz:

Komputer automatycznie uruchomi się ponownie. Po pobraniu wszystkie ustawienia, jego rejestr i niektóre ważne pliki zostaną przywrócone.

Opcja 2 — jeśli system Windows nie uruchamia się

Potrzebujesz dysku „instalacyjnego” z systemem Windows 7 lub Windows 8. Skąd go pobrać (lub pobrać), pisałem.

Uruchamiamy z dysku (jak uruchomić z dysków startowych, jest napisane) i wybieramy:

Wybierz „Przywracanie systemu” zamiast instalować system Windows

Naprawa systemu po wirusach lub nieudolnych działaniach z komputerem

Przed wszystkimi działaniami pozbądź się wirusów, na przykład używając. W przeciwnym razie nie będzie to miało sensu - poprawione ustawienia zostaną ponownie "zepsute" przez uruchomionego wirusa.

Uruchom ponownie programy

Jeśli wirus zablokował uruchamianie jakichkolwiek programów, AVZ ci pomoże. Oczywiście musisz również uruchomić sam AVZ, ale jest to całkiem proste:

Najpierw idziemy do Panel sterowania- ustaw dowolny typ widoku, z wyjątkiem kategorii - Ustawienia folderów - Pogląd- odznacz Ukryj rozszerzenia dla zarejestrowanych typów plików - OK. Teraz każdy plik ma rozbudowa- kilka znaków po ostatniej kropce w nazwie. Programy zwykle .exe oraz .com. Aby uruchomić program antywirusowy AVZ na komputerze, na którym programy są zabronione, zmień nazwę rozszerzenia na cmd lub pif:

Następnie rozpocznie się AVZ. Następnie w samym oknie programu naciśnij Plik - :

Punkty, na które należy zwrócić uwagę:

1. Przywróć pliki uruchamiania options.exe, .com, .pif(faktycznie rozwiązuje problem z uruchomionymi programami)

6. Usuń wszystkie zasady (ograniczenia) bieżącego użytkownika(w niektórych rzadkich przypadkach ta pozycja pomaga również rozwiązać problem z uruchamianiem programów, jeśli wirus jest bardzo szkodliwy)

9. Usuwanie debuggerów procesów systemowych(wysoce pożądane jest odnotowanie tego elementu, ponieważ nawet jeśli sprawdziłeś system za pomocą programu antywirusowego, coś może pozostać z wirusa. Pomaga również, jeśli Pulpit nie pojawia się po uruchomieniu systemu)

, potwierdź akcję, pojawi się okno z tekstem „Przywracanie systemu zakończone”. Następnie pozostaje ponownie uruchomić komputer - problem z uruchamianiem programów zostanie rozwiązany!Odzyskiwanie uruchamiania komputera stacjonarnego

Dość powszechnym problemem jest to, że pulpit nie pojawia się podczas uruchamiania systemu.

Biegać Pulpit możesz to zrobić: naciśnij Ctrl + Alt + Del, uruchom Menedżera zadań, tam wciskamy Plik - Nowe zadanie (Uruchom...) - wejść explorer.exe:

OK- Uruchomi się pulpit. Ale to tylko tymczasowe rozwiązanie problemu - następnym razem, gdy włączysz komputer, będziesz musiał wszystko powtórzyć.Aby nie robić tego za każdym razem, musisz przywrócić klawisz uruchamiania programu poszukiwacz(„Explorer”, który odpowiada za standardowe przeglądanie zawartości folderów i pracę Pulpitu). W AVZ naciskamy Plik- i zaznacz przedmiot

Wykonaj zaznaczone operacje, potwierdź czynność, naciśnij OK. Teraz po uruchomieniu komputera pulpit uruchomi się normalnie.Odblokuj Menedżera zadań i Edytor rejestru

Jeśli wirus zablokował uruchomienie dwóch wyżej wymienionych programów, zakaz można usunąć za pomocą okna programu AVZ. Sprawdź tylko dwie rzeczy:

11. Odblokuj Menedżera zadań

17. Odblokuj Edytor rejestru

I naciśnij Wykonaj zaznaczone operacje.

Problemy z Internetem (Vkontakte, Odnoklassniki i witryny antywirusowe nie otwierają się)

Ten komponent może sprawdzić cztery kategorie problemów o różnym stopniu nasilenia (każdy stopień różni się liczbą ustawień):

Problemy z systemem- obejmuje to ustawienia bezpieczeństwa. Zaznaczając znalezione przedmioty i klikając przycisk Napraw zgłoszone problemy, niektóre luki dla wirusów zostaną zablokowane. Istnieje również rewers monety - zwiększający bezpieczeństwo, zmniejszający komfort. Na przykład, jeśli wyłączysz automatyczne uruchamianie z nośników wymiennych i dysków CD-ROM, podczas wkładania dysków flash i dysków nie pojawi się okno z wyborem działań (wyświetl zawartość, uruchom odtwarzacz itp.) - będziesz musiał otworzyć w oknie Komputer i zacznij przeglądać zawartość dysku ręcznie. Oznacza to, że wirusy nie uruchomią się automatycznie i nie pojawi się wygodna podpowiedź. W zależności od Ustawienia systemu Windows, wszyscy zobaczą tutaj swoją listę luk w systemie.

Ustawienia i poprawki przeglądarki- Sprawdzane są ustawienia zabezpieczeń Internet Explorera. O ile mi wiadomo, ustawienia innych przeglądarek ( Google Chrome, Opera, Mozilla Firefox i inne) nie są zaznaczone. Nawet jeśli nie korzystasz z Internet Explorera do surfowania po Internecie, radzę sprawdzić - komponenty tej przeglądarki są często używane w różnych programach i stanowią potencjalną „lukę bezpieczeństwa”, którą należy zamknąć.

Czyszczenie systemu- częściowo powiela poprzednią kategorię, ale nie wpływa na miejsca, w których przechowywane są dane o akcjach użytkownika.

Polecam sprawdzić swój system w kategoriach Problemy z systemem oraz Ustawienia i poprawki przeglądarki wybierając stopień zagrożenia Umiarkowane problemy. Jeśli wirusy nie dotknęły ustawień, najprawdopodobniej zaoferowany zostanie tylko jeden element - „dozwolone jest automatyczne uruchamianie z nośników wymiennych” (dyski flash). Jeśli zaznaczysz to pole, a tym samym zabronisz programów automatycznego uruchamiania z dysków flash, przynajmniej częściowo zabezpieczysz swój komputer przed wirusami rozpowszechnianymi na dyskach flash. Pełniejszą ochronę uzyskuje się tylko przy pracy.

Czyszczenie systemu z niepotrzebnych plików

Programy AVZ wie, jak wyczyścić komputer z niepotrzebne pliki. Jeśli program do czyszczenia dysku twardego nie jest zainstalowany na komputerze, zrobi to AVZ, ponieważ istnieje wiele możliwości:

Więcej o punktach:

- Wyczyść pamięć podręczną systemu Prefetch- czyszczenie folderu z informacją o tym, które pliki wcześniej wgrać szybkie uruchomienie programy. Ta opcja jest bezużyteczna, ponieważ sam system Windows z powodzeniem monitoruje folder Prefetch i czyści go w razie potrzeby.

- Usuń pliki dziennika systemu Windows- możesz wyczyścić różne bazy danych i pliki, które przechowują różne zapisy zdarzeń występujących w systemie operacyjnym. Ta opcja jest przydatna, jeśli chcesz zwolnić kilkanaście lub dwa megabajty miejsca na dysku twardym. Oznacza to, że korzyści z używania są skąpe, opcja jest bezużyteczna.

- Usuń pliki zrzutu pamięci- w przypadku krytycznego Błędy systemu Windows przerywa jego pracę i pokazuje BSOD ( niebieski ekranśmierci), jednocześnie przechowując informacje o uruchomione programy i sterowniki do pliku do dalszej analizy programy specjalne zidentyfikować winowajcę niepowodzenia. Ta opcja jest prawie bezużyteczna, ponieważ pozwala wygrać tylko dziesięć megabajtów wolnego miejsca. Wyczyszczenie plików zrzutu pamięci nie uszkadza systemu.

- Wyczyść listę ostatnich dokumentów- co dziwne, opcja czyści listę Ostatnie dokumenty. Ta lista znajduje się w menu Start. Listę można również wyczyścić ręcznie, klikając prawym przyciskiem myszy ten element w menu Start i wybierając opcję „Wyczyść listę ostatnich elementów”. Przydatna opcja: zauważyłem, że wyczyszczenie listy ostatnich dokumentów pozwala menu Start na nieco szybsze wyświetlanie jego menu. System nie zostanie uszkodzony.

- Czyszczenie folderu TEMP- Święty Graal dla tych, którzy szukają przyczyny zniknięcia wolnego miejsca na dysku C:. Faktem jest, że w folderze TEMP wiele programów przechowuje pliki do tymczasowego użytku, zapominając później o „posprzątaniu po sobie”. Typowym przykładem są archiwizatory. Rozpakuj tam pliki i zapomnij usunąć. Wyczyszczenie folderu TEMP nie szkodzi systemowi, może zwolnić dużo miejsca (w szczególnie zaniedbanych przypadkach zysk na wolnej przestrzeni sięga pięćdziesięciu gigabajtów!).

- Adobe Flash Player - czyszczenie plików tymczasowych- "flash player" może zapisywać pliki do tymczasowego użytku. Można je usunąć. Czasami (rzadko) opcja pomaga w zwalczaniu usterek Flash Playera. Na przykład z problemami z odtwarzaniem wideo i audio na stronie Vkontakte. Nie ma nic złego w używaniu.

- Czyszczenie pamięci podręcznej klienta terminala- z tego co wiem ta opcja czyści pliki tymczasowe Komponent Windows zatytułowany „Podłączenie pulpitu zdalnego” ( zdalny dostęp do komputerów za pośrednictwem PROW). Opcja wygląda na to nie szkodzi, zwalnia miejsce w najlepszym przypadku z kilkunastu megabajtów. Nie ma sensu go używać.

- IIS — Usuń dziennik błędów HTTP- długo wyjaśniam, co to jest. Powiem tylko, że lepiej nie włączać opcji czyszczenia dziennika IIS. W każdym razie nie szkodzi, ani nie przynosi korzyści.

- Macromedia Flash Player- duplikaty przedmiotów „Adobe Flash Player — czyszczenie plików tymczasowych”, ale dotyczy raczej starych wersji programu Flash Player.

- Java - czyszczenie pamięci podręcznej- daje zysk o kilka megabajtów na dysku twardym. Nie używam programów Java, więc nie sprawdzałem konsekwencji włączenia opcji. Nie polecam go włączać.

- Opróżnianie kosza- przeznaczenie tej pozycji jest absolutnie jasne z jej tytułu.

- Usuń dzienniki instalacji aktualizacji systemu- Windows prowadzi dziennik zainstalowanych aktualizacji. Włączenie tej opcji powoduje wyczyszczenie dziennika. Ta opcja jest bezużyteczna, ponieważ nie ma wolnego miejsca na wygraną.

- Usuń protokół Aktualizacja systemu Windows - podobnie jak w poprzednim akapicie, ale inne pliki są usuwane. To także bezużyteczna opcja.

- Wyczyść bazę danych MountPoints- jeśli ikony z nimi nie są tworzone w oknie Komputer podczas podłączania dysku flash lub dysku twardego, ta opcja może pomóc. Radzę go włączyć tylko wtedy, gdy masz problemy z podłączeniem dysków flash i dysków.

- Internet Explorer - wyczyść pamięć podręczną- czyści pliki tymczasowe Internet Explorera. Opcja jest bezpieczna i użyteczna.

- Microsoft Office- Wyczyść pamięć podręczną- czyści pliki tymczasowe Programy Microsoft Office — Word, Excel, PowerPoint i nie tylko. Nie mogę sprawdzić opcji zabezpieczeń, ponieważ nie mam pakietu Microsoft Office.

- Czyszczenie pamięci podręcznej systemu nagrywania płyt CD- przydatna opcja, która pozwala usunąć pliki, które przygotowałeś do wypalenia na płytach.

- Czyszczenie folderu systemowego TEMP- w przeciwieństwie do folderu TEMP użytkownika (patrz punkt 5), wyczyszczenie tego folderu nie zawsze jest bezpieczne i zazwyczaj zwalnia trochę miejsca. Nie polecam go włączać.

- MSI - czyszczenie folderu Config.Msi- ten folder zawiera różne pliki utworzone przez instalatory programów. Folder jest duży, jeśli instalatory nie zakończyły poprawnie swojej pracy, więc wyczyszczenie folderu Config.Msi jest uzasadnione. Należy jednak pamiętać — mogą wystąpić problemy z odinstalowywaniem programów korzystających z instalatorów .msi (na przykład pakietu Microsoft Office).

- Wyczyść dzienniki harmonogramu zadań- Planista Zadania Windows prowadzi dziennik, w którym rejestruje informacje o wykonanych zadaniach. Nie polecam włączania tej pozycji, ponieważ nie przynosi to żadnych korzyści, ale spowoduje to problemy - Harmonogram zadań Windows jest raczej błędnym komponentem.

- Usuń protokoły konfiguracji systemu Windows- wygranie miejsca jest nieistotne, nie ma sensu usuwać.

- Windows - wyczyść pamięć podręczną ikon- przydatne, jeśli masz problemy ze skrótami. Na przykład, gdy pojawia się Pulpit, ikony nie pojawiają się od razu. Włączenie tej opcji nie wpłynie na stabilność systemu.

- Google Chrome - wyczyść pamięć podręczną to bardzo przydatna opcja. Google Chrome przechowuje kopie stron w wyznaczonym do tego folderze, aby szybciej otwierać strony (strony ładowane są z dysku twardego zamiast pobierania przez Internet). Czasami rozmiar tego folderu sięga pół gigabajta. Czyszczenie jest przydatne, jeśli chodzi o zwolnienie miejsca na dysku twardym — ani system Windows, ani Google Chrome nie wpływają na stabilność.

- Mozilla Firefox — czyszczenie folderu CrashReports- za każdym razem z Przeglądarka Firefox pojawia się problem i ulega awarii, tworzone są pliki raportów. Ta opcja usuwa pliki raportu. Zysk wolnego miejsca sięga kilkudziesięciu megabajtów, to znaczy, że opcja nie ma sensu, ale jest. Nie ma to wpływu na stabilność systemu Windows i Mozilla Firefox.

W zależności od zainstalowane programy, liczba punktów będzie inna. Na przykład, jeśli jest zainstalowany Przeglądarka Opera, możesz też wyczyścić jego pamięć podręczną.

Czyszczenie listy programów startowych

Pewnym sposobem na przyspieszenie uruchamiania i szybkości komputera jest wyczyszczenie listy automatycznego uruchamiania. Jeśli niepotrzebne programy nie uruchomi się, to komputer nie tylko szybciej się włączy, ale także będzie działał szybciej - ze względu na uwolnione zasoby, które nie zabiorą programów działających w tle.

AVZ jest w stanie wyświetlić prawie wszystkie luki w systemie Windows, przez które uruchamiane są programy. Listę autouruchamiania można wyświetlić w menu Narzędzia - Menedżer automatycznego uruchamiania:

Zwykły użytkownik nie ma absolutnie żadnego pożytku z tak potężnej funkcjonalności, więc zachęcam nie wyłączaj wszystkiego. Wystarczy spojrzeć tylko na dwa punkty - Foldery automatycznego uruchamiania oraz biegać*.

AVZ wyświetla autostart nie tylko dla użytkownika, ale także dla wszystkich innych profili:

W rozdziale biegać* lepiej nie wyłączać programów znajdujących się w sekcji HKEY_USERS- może to zakłócić działanie innych profili użytkowników i samego systemu operacyjnego. W rozdziale Foldery automatycznego uruchamiania możesz wyłączyć wszystko, czego nie potrzebujesz.

Linie zaznaczone na zielono są rozpoznawane przez program antywirusowy jako znane. Obejmuje to zarówno systemowe Programy Windows oraz programy innych firm, które mają podpis cyfrowy.

Wszystkie inne programy są zaznaczone na czarno. Nie oznacza to, że takie programy są wirusami lub czymś podobnym, tylko że nie wszystkie programy są podpisane cyfrowo.

Nie zapomnij rozciągnąć szerzej pierwszej kolumny, aby zobaczyć nazwę programu. Zwykłe odznaczenie tymczasowo wyłączy automatyczne uruchamianie programu (możesz wtedy ponownie zaznaczyć pole), wybranie elementu i naciśnięcie przycisku z czarnym krzyżykiem usunie wpis na zawsze (lub do momentu, gdy program napisze się ponownie, aby automatycznie uruchomić).

Powstaje pytanie: jak ustalić, co można wyłączyć, a co nie? Istnieją dwa rozwiązania:

Po pierwsze, zdrowy rozsądek: po nazwie pliku .exe programu możesz podjąć decyzję. Na przykład Skype tworzy wpis podczas instalacji, aby automatycznie uruchomić się po włączeniu komputera. Jeśli go nie potrzebujesz, odznacz pole kończące się na skype.exe. Nawiasem mówiąc, wiele programów (w tym Skype) może samodzielnie usunąć się z uruchamiania, wystarczy odznaczyć odpowiedni element w ustawieniach samego programu.

Po drugie, możesz przeszukiwać Internet w poszukiwaniu informacji o programie. Na podstawie otrzymanych informacji pozostaje zdecydować, czy usunąć go z automatycznego uruchamiania, czy nie. AVZ ułatwia znajdowanie informacji o punktach: wystarczy kliknąć prawym przyciskiem myszy element i wybrać ulubioną wyszukiwarkę:

Wyłączając niepotrzebne programy, zauważalnie przyspieszysz uruchamianie komputera. Jednak niepożądane jest wyłączanie wszystkiego z rzędu - jest to obarczone faktem, że stracisz wskaźnik układu, wyłączysz program antywirusowy itp.

Wyłącz tylko te programy, które znasz na pewno - nie potrzebujesz ich w autorun.

Wynik

W zasadzie to, o czym pisałem w artykule, jest zbliżone do wbijania gwoździ pod mikroskopem - program AVZ nadaje się do optymalizacji systemu Windows, ale ogólnie jest złożonym i potężnym narzędziem, nadającym się do wykonywania różnych zadań. Aby jednak w pełni korzystać z AVZ, musisz dokładnie znać system Windows, więc możesz zacząć od małych rzeczy - a mianowicie od tego, co opisałem powyżej.

Jeśli masz jakieś pytania lub uwagi - pod artykułami znajduje się blok komentarzy, w którym możesz do mnie napisać. Śledzę komentarze i postaram się odpowiedzieć jak najszybciej.

16.08.2019

dedykowane AVZ, chcę podzielić się z wami nieco większą wiedzą na temat możliwości tego wspaniałego narzędzia.

Dzisiaj porozmawiamy o narzędziach do odzyskiwania systemu, które często mogą uratować życie komputera po zainfekowaniu wirusami i innymi okropnościami życia, a także rozwiązać szereg problemów problemy systemowe powstałe w wyniku pewnych błędów.

Przyda się każdemu.

wprowadzający

Zanim przejdziemy dalej, tradycyjnie chcę zaoferować dwa formaty materiału, a mianowicie: format wideo lub tekst. Wideo tutaj:

Cóż, tekst jest poniżej. Przekonaj się, która opcja jest Ci bliższa.

Ogólny opis funkcjonalności programu

Jakie są te narzędzia do odzyskiwania? Jest to zestaw mikroprogramów i skryptów, które pomagają wrócić do warunki pracy niektóre funkcje systemu. Który na przykład? Powiedzmy, wróć lub edytor rejestru, wyczyść plik hosts lub zresetuj ustawienia IE. Ogólnie podaję w całości i z opisem (aby nie wymyślać koła na nowo):

- 1. Przywróć pliki uruchamiania options.exe, .com, .pif

Wskazania do użycia: po usunięciu wirusa programy przestają działać. - 2. Zresetuj ustawienia prefiksu protokołu Internet Explorer do domyślnych

Wskazania do użycia: po wpisaniu adresu takiego jak www.yandex.ru jest on zastępowany przez coś takiego jak www.seque.com/abcd.php?url=www.yandex.ru - 3. Przywracanie strony startowej Internet Explorer

Wskazania do stosowania: wymiana strony startowej - 4. Zresetuj ustawienia wyszukiwania Internet Explorera do domyślnych

Wskazania do użycia: Po kliknięciu przycisku „Szukaj” w IE uzyskuje się dostęp do zewnętrznej witryny - 5. Przywróć ustawienia pulpitu

To oprogramowanie przywraca ustawienia pulpitu. Przywrócenie polega na usunięciu wszystkich aktywnych elementów ActiveDesctop, tapet, usunięciu blokad w menu odpowiedzialnym za ustawienia pulpitu.

Wskazania do użycia: Zniknęły zakładki ustawień pulpitu w oknie „Właściwości ekranu”, na pulpicie są wyświetlane obce napisy lub rysunki - 6. Usuń wszystkie zasady (ograniczenia) aktualny użytkownik.

Wskazania do użycia: Funkcje eksploratora lub inne funkcje systemu są zablokowane. - 7. Usuwanie wiadomości wyświetlanej podczas WinLogon

Windows NT i kolejne systemy w linii NT (2000, XP) umożliwiają ustawienie komunikatu wyświetlanego podczas uruchamiania. Jest to wykorzystywane przez wiele szkodliwych programów, a zniszczenie szkodliwego programu nie prowadzi do zniszczenia tej wiadomości.

Wskazania do użycia: Podczas uruchamiania systemu pojawia się dodatkowy komunikat. - 8. Przywracanie ustawień Eksploratora plików

Wskazania do stosowania: Zmienione ustawienia eksploratora - 9. Usuwanie debuggerów procesów systemowych

Wskazania do stosowania: AVZ wykrywa nierozpoznane debuggery procesów systemowych, problemy z uruchamianiem komponentów systemu, w szczególności pulpit znika po ponownym uruchomieniu. - 10. Przywracanie ustawień rozruchu do trybu awaryjnego

Niektóre złośliwe oprogramowanie, takie jak robak Bagle, uszkadza ustawienia uruchamiania systemu w trybie chronionym. To oprogramowanie wewnętrzne przywraca ustawienia rozruchu w trybie chronionym.

Wskazania do użycia: Komputer nie uruchamia się w trybie awaryjnym (SafeMode). Używaj tego oprogramowania tylko w przypadku problemów z uruchamianiem w trybie chronionym. - 11. Odblokuj Menedżera zadań

Wskazania do użycia: Blokowanie menedżera zadań, przy próbie wywołania menedżera zadań wyświetlany jest komunikat „Menedżer zadań został zablokowany przez administratora”. - 12. Usuwanie przejęcia tej listy ignorowanych

Narzędzie HijackThis przechowuje w rejestrze szereg swoich ustawień, w szczególności listę wykluczeń. Dlatego, aby ukryć się przed HijackThis, złośliwe oprogramowanie musi jedynie zarejestrować swoje pliki wykonywalne na liście wykluczeń. Obecnie wiadomo, że wiele szkodliwych programów wykorzystuje tę lukę. Oprogramowanie sprzętowe AVZ czyści listę wykluczeń narzędzia HijackThis

Wskazania do użycia: Podejrzenia, że narzędzie HijackThis nie wyświetla wszystkich informacji o systemie. - 13. Czyszczenie pliku Hosts

Czyszczenie pliku Hosts sprowadza się do znalezienia pliku Hosts, usunięcia z niego wszystkich istotnych linii i dodania standardowego ciągu „127.0.0.1 localhost”.

Wskazania do użycia: Podejrzenia, że plik Hosts został zmodyfikowany przez szkodliwy program. Typowe symptomy to blokowanie aktualizacji oprogramowania antywirusowego. Możesz kontrolować zawartość pliku Hosts za pomocą menedżera plików Hosts wbudowanego w AVZ.

Przeprowadza analizę ustawień SPI i, jeśli zostaną znalezione błędy, automatycznie koryguje znalezione błędy. To oprogramowanie układowe można ponownie uruchamiać nieograniczoną liczbę razy. Zaleca się ponowne uruchomienie komputera po uruchomieniu tego oprogramowania. Notatka! Tego oprogramowania nie można uruchomić z sesji terminalowej

Wskazania do użycia: Po usunięciu szkodliwego programu utracono dostęp do Internetu.

To oprogramowanie działa tylko na XP, Windows 2003 i Vista. Jego zasada działania opiera się na resetowaniu i odtwarzaniu ustawień SPI/LSP i TCP/IP przy użyciu standardowego narzędzia netsh dołączonego do systemu Windows. Szczegóły dotyczące resetowania ustawień można znaleźć w Bazie wiedzy Microsoft — Uwaga! Zresetuj do ustawień fabrycznych tylko wtedy, gdy to konieczne, jeśli masz nieodwracalne problemy z dostępem do Internetu po usunięciu złośliwego oprogramowania!

Wskazania do użycia: Po usunięciu szkodliwego programu utracono dostęp do Internetu, a wykonanie oprogramowania układowego „14. Automatyczna korekta ustawień Spl / LSP” nie działa.

Wskazania do użycia: Podczas uruchamiania systemu Explorer nie uruchamia się, ale możliwe jest ręczne uruchomienie explorer.exe.

Wskazania do użycia: Nie można uruchomić edytora rejestru, podczas próby wyświetla się komunikat, że jego uruchomienie zostało zablokowane przez administratora.

Wskazania do stosowania: Poważne uszkodzenia ustawień SPI, nienaprawialne przez skrypty 14 i 15. Używaj tylko w razie potrzeby!

Czyści bazę danych MountPoints i MountPoints2 w rejestrze.

Wskazania do użycia: Operacja ta często pomaga w przypadku, gdy po infekcji wirusem Flash nie można otworzyć dysków w Eksploratorze- Na notatce:

Na notatce:

Aby wyeliminować ślady większości porywaczy, musisz uruchomić trzy oprogramowanie układowe - "Przywróć domyślne ustawienia wyszukiwania Internet Explorera", "Przywróć stronę startową Internet Explorera", "Przywróć domyślne ustawienia prefiksu protokołu Internet Explorera"

Na notatce:

Każde oprogramowanie układowe można uruchomić kilka razy z rzędu bez uszkodzenia systemu. Wyjątkami są „5. Przywróć ustawienia pulpitu” (praca z tym oprogramowaniem spowoduje zresetowanie wszystkich ustawień pulpitu i będziesz musiał ponownie wybrać kolor pulpitu i tapetę) oraz „10. Przywróć ustawienia rozruchu w trybie awaryjnym” (to oprogramowanie odtwarza klucze rejestru odpowiedzialne za uruchamianie w trybie awaryjnym).

Pomocne, prawda?

Teraz o tym, jak używać.

Pobierz uruchom, użyj

Właściwie wszystko jest proste.

- Ściąganie stąd(lub z innego miejsca) narzędzie antywirusowe AVZ.

- Rozpakuj archiwum w dogodnym dla Ciebie miejscu

- Podążamy za folderem, w którym rozpakowaliśmy program i tam go uruchamiamy avz.exe.

- W oknie programu wybierz "Plik" - "Przywracanie systemu".

- Zaznacz pola wyboru przy żądanych elementach i kliknij przycisk. Wykonaj zaznaczone operacje".

- Czekamy i cieszymy się z wyniku.

Oto rzeczy.

Posłowie

Muszę powiedzieć, że działa z hukiem i eliminuje szereg niepotrzebnych gestów. Można powiedzieć, że wszystko jest pod ręką, szybko, prosto i sprawnie.

Dziękuję za uwagę;)

Dziękuję mistrzom serwisu komputerowego Zapuskay.RF za pomoc w przygotowaniu materiału. U tych facetów możesz zamówić naprawę laptopów i netbooków w Moskwie.

Złośliwe programy wprowadzone do systemu operacyjnego komputera osobistego powodują znaczne szkody w całej ilości danych. Na ten moment czas, programy szkodników powstały od tego czasu różne cele, dlatego ich działania mają na celu dostosowanie różnych struktur systemu operacyjnego komputera osobistego.

Powszechnymi i oczywistymi konsekwencjami dla użytkownika są problemy z Internetem, zakłócenia w pracy urządzeń podłączonych do komputera.

Nawet jeśli szkodnik został wykryty i zniszczony, nie wyklucza to utraty informacji i innych problemów, które pojawiają się w późniejszej pracy. Możesz wymieniać opcje bez końca, najczęściej użytkownik znajduje całkowite lub częściowe zablokowanie dostępu do sieci WWW, brak działania urządzenia zewnętrzne(mysz, karta flash), pusty pulpit i nie tylko.

Wymienione konsekwencje są obserwowane ze względu na zmiany wprowadzone przez program szkodników w plikach systemowych komputera osobistego. Takie zmiany nie są eliminowane wraz z eliminacją wirusa, należy je skorygować niezależnie lub skorzystać z pomocy specjalistów. W rzeczywistości tego rodzaju praca nie wymaga specjalnego przeszkolenia, a każdy zaawansowany użytkownik może ją wykonać, zapoznając się z odpowiednią instrukcją.

W praktyce organizowania odzyskiwania systemu operacyjnego istnieje kilka podejść, w zależności od przyczyn, które doprowadziły do niepowodzenia. Rozważmy szczegółowo każdą z opcji. Prostym sposobem dostępnym dla każdego użytkownika jest przywrócenie systemu operacyjnego do punktu przywracania, gdy działanie komputera osobistego spełnia wymagania użytkownika. Jednak bardzo często to rozwiązanie jest niezadowalające lub z przyczyn obiektywnych niemożliwe jest jego wdrożenie.

Jak przywrócić system operacyjny, jeśli logowanie do komputera nie jest możliwe?

Uruchamianie przywracania systemu jest następujące. Menu Start \ Panel sterowania \ Przywracanie systemu. Pod tym adresem wybierz potrzebny nam punkt odzyskiwania i rozpocznij proces. Po chwili praca zostanie zakończona i komputer będzie gotowy do normalnej pracy. Technika ta jest dość przydatna do eliminowania niektórych typów wirusów, ponieważ zmiany zachodzą również na poziomie rejestru. Ta opcja przywracania systemu operacyjnego jest uważana za najprostszą i jest zawarta w zestawie standardowych narzędzi systemu Windows. Instrukcja krok po kroku a pomoc ze szczegółowymi komentarzami na temat procesu pomoże Ci opanować technikę przywracania zdrowia komputera, nawet jeśli użytkownik nie czuje się całkowicie pewny siebie jako administrator komputera.

Inną powszechną opcją odzyskiwania systemu operacyjnego jest uruchomienie procedury z nośnika zewnętrznego. Ta opcja jest skomplikowana w niektórych punktach, na przykład musisz mieć obraz systemu na karcie flash lub dysku i zadbać o posiadanie takiej kopii z góry. Ponadto często konieczne jest posiadanie pewnych umiejętności w pracy z systemem BIOS. Obraz systemu operacyjnego na nośniku zewnętrznym jest najlepszą opcją, jeśli odzyskanie nie jest możliwe, ponieważ wirus zablokował komputerowi dostęp do systemu. Są inne opcje.

Użyj standardu Narzędzia Windows przywrócenie systemu operacyjnego jest niemożliwe, na przykład, jeśli logowanie nie jest możliwe lub istnieją inne przyczyny uniemożliwiające wykonanie operacji w trybie standardowym. Sytuację rozwiązuje się za pomocą narzędzia ERD Commander (ERDC).

Jak działa program, przeanalizujemy sytuację po kolei. Pierwszym krokiem jest pobranie programu. Drugim krokiem jest uruchomienie narzędzia Kreator przywracania systemu, z jego pomocą przywracany jest system operacyjny podana pozycja powrót do zdrowia.

Z reguły każde narzędzie ma kilka punkty kontrolne, aw osiemdziesięciu procentach wydajność komputera osobistego zostanie całkowicie przywrócona.

Korzystanie z narzędzi AVZ

Omówione poniżej narzędzie nie wymaga od użytkownika żadnych specjalnych umiejętności i zdolności. Oprogramowanie opracowany przez Olega Zaitseva i przeznaczony do wyszukiwania i niszczenia wszystkich rodzajów wirusów i złośliwego oprogramowania. Ale oprócz głównej funkcji narzędzie przywraca większość ustawień systemu, które zostały zaatakowane lub zmienione przez wirusy złośliwego oprogramowania.

Jakie problemy może rozwiązać prezentowany program? Najważniejsze jest przywrócenie plików systemowych i ustawień, które zostały zaatakowane przez wirusy. Narzędzie radzi sobie z uszkodzonymi sterownikami programu, które odmawiają uruchomienia po odzyskaniu. W przypadku problemów z działaniem przeglądarek lub w przypadku zablokowania dostępu do Internetu i wielu innych problemów.

Aktywujemy operację przywracania w Plik \ Przywracanie systemu i wybieramy operację, która jest potrzebna. Rysunek przedstawia interfejs mikroprogramów, z którymi współpracuje narzędzie, podamy opis każdego z nich.

Jak widać, zbiór operacji reprezentowany jest przez 21 pozycji, a nazwa każdej z nich wyjaśnia jego przeznaczenie. Należy pamiętać, że możliwości programu są dość zróżnicowane i można go uznać za uniwersalne narzędzie do reanimacji nie tylko samego systemu, ale także eliminacji konsekwencji wirusów pracujących z danymi systemowymi.

Pierwszy parametr jest używany, jeśli konsekwencje ataku wirusa i procedury odzyskiwania systemu operacyjnego odmawiają działania programów niezbędnych dla użytkownika. Z reguły dzieje się tak, gdy szkodnik przeniknął do plików i sterowników programów i dokonał jakichkolwiek zmian w zapisanych tam informacjach.

Drugi parametr jest niezbędny, gdy wirusy dokonały zamiany domen podczas wprowadzania ich do wyszukiwarki przeglądarki. Taka substytucja jest pierwszym poziomem dostosowania interakcji między plikami systemowymi systemu operacyjnego a Internetem. Taka funkcja programu z reguły eliminuje wprowadzone zmiany bez śladu, bez próby ich wykrycia, ale po prostu poprzez całkowite sformatowanie całej ilości danych przedrostka i protokołu, zastępując je standardowymi ustawieniami.

Trzeci parametr wznawia konfigurację strony startowej przeglądarki internetowej. Podobnie jak w poprzednim przypadku program domyślnie koryguje problemy przeglądarka internetowa poszukiwacz.

Czwarty parametr koryguje pracę wyszukiwarka i ustawia standardowy tryb pracy. Ponownie procedura dotyczy przeglądarki instalowanej domyślnie przez system Windows.

W przypadku problemu związanego z funkcjonowaniem pulpitu (wyświetlanie się na nim banerów, obrazków, obcych wpisów) aktywowana jest piąta pozycja programu. Takie konsekwencje działania szkodliwych programów były bardzo popularne kilka lat temu i powodowały wiele problemów dla użytkowników, ale nawet teraz takie brudne sztuczki mogą przeniknąć do systemu operacyjnego komputera.

Szósty punkt jest konieczny, jeśli złośliwe oprogramowanie ograniczyło działania użytkownika podczas wykonywania wielu poleceń. Ograniczenia te mogą mieć różny charakter, a ponieważ ustawienia dostępu są przechowywane w rejestrze, szkodliwe programy najczęściej wykorzystują te informacje w celu dostosowania pracy użytkownika z komputerem.

Jeśli podczas ładowania systemu operacyjnego pojawi się komunikat innej firmy, oznacza to, że szkodliwy program był w stanie przeniknąć do ustawień Uruchamianie systemu Windows NT. Przywrócenie systemu operacyjnego, które zabiło wirusa, nie usuwa tego komunikatu. Aby go usunąć, musisz aktywować siódmy parametr menu narzędzia AVZ.

Ósma opcja menu, jak sama nazwa wskazuje, przywraca ustawienia Eksploratora.

Czasami problem objawia się przerwami w działaniu komponentów systemu, na przykład podczas uruchamiania systemu operacyjnego komputera osobistego pulpit znika. Narzędzie AVZ diagnozuje te struktury i dokonuje niezbędnych korekt za pomocą pozycji dziewiątej menu narzędzi.

Problemy z uruchamianiem systemu operacyjnego w trybie awaryjnym są rozwiązywane przez punkt dziesiąty. Łatwo jest wykryć potrzebę aktywacji tej pozycji multiprogramu rozważanego tutaj narzędzia. Są one pokazywane przy wszelkich próbach wykonywania pracy w trybie bezpieczeństwa.

Jeśli menedżer zadań jest zablokowany, należy aktywować jedenasty element menu. Wirusy w imieniu administratora wprowadzają zmiany w aktywacji ta sekcja system operacyjny, a zamiast okna roboczego pojawia się komunikat informujący, że praca z menedżerem zadań jest zablokowana.

Narzędzie HijackThis, jako jedna z jego głównych funkcji, wykorzystuje przechowywanie listy wykluczeń w rejestrze. W przypadku wirusa wystarczy przeniknąć do bazy danych narzędzia i zarejestrować pliki na liście rejestru. Następnie może samoczynnie naprawiać się nieograniczoną liczbę razy. Rejestr narzędzia jest czyszczony poprzez aktywację dwunastego elementu menu ustawień AVZ.

Kolejny, trzynasty punkt, pozwala wyczyścić plik Hosts, plik ten zmodyfikowany przez wirusa może powodować trudności w pracy z siecią, blokować niektóre zasoby oraz zakłócać aktualizację baz danych programów antywirusowych. Praca z tym plikiem zostanie omówiona bardziej szczegółowo poniżej. Niestety prawie wszystkie programy wirusowe starają się edytować ten plik, co wynika po pierwsze z prostoty dokonywania takich zmian, a konsekwencje mogą być więcej niż znaczące, a po usunięciu wirusów informacje wprowadzone do pliku mogą zostać bezpośrednia brama do penetracji nowych szkodników i szpiegów systemu operacyjnego.

Jeśli dostęp do Internetu jest zablokowany, oznacza to z reguły błędy w ustawieniach SPI. Ich korekta nastąpi, jeśli aktywujesz czternastą pozycję menu. Ważne jest, aby ten element ustawień nie mógł być używany z sesji terminala.

Podobne funkcje zawiera piętnasta pozycja menu, ale jej aktywacja jest możliwa tylko przy pracy w takich systemach operacyjnych jak XP, Windows 2003, Vista. Możesz użyć tego multiprogramu, jeśli próby naprawienia sytuacji poprzez wejście do sieci przy użyciu poprzedniego ustawienia nie przyniosły pożądanego rezultatu.

Możliwości szesnastego elementu menu mają na celu przywrócenie systemowych kluczy rejestru odpowiedzialnych za uruchomienie przeglądarki internetowej.

Kolejnym krokiem w pracy przywracania ustawień systemu operacyjnego po ataku wirusa jest odblokowanie edytora rejestru. Z reguły manifestacja zewnętrzna - nie można pobrać programu do pracy z siecią.

Poniższe cztery punkty są zalecane tylko wtedy, gdy uszkodzenia systemu operacyjnego są tak katastrofalne, że w zasadzie nie ma znaczenia, czy zostaną one wyeliminowane za pomocą takich metod, czy w rezultacie trzeba będzie ponownie zainstalować cały system.

Tak więc, osiemnasty akapit odtwarza… ustawienia początkowe SPI. Dziewiętnasta pozycja czyści rejestr Mount Points /2.

Dwudziesta pozycja usuwa wszystkie trasy statyczne. Wreszcie ostatni, dwudziesty pierwszy element usuwa wszystkie połączenia DNS.

Jak widać, przedstawione możliwości narzędzia obejmują prawie wszystkie obszary, do których może przeniknąć szkodliwy program i pozostawić swój aktywny ślad, co nie jest tak łatwe do wykrycia.

Ponieważ aplikacje antywirusowe nie gwarantują 100% ochrony systemu operacyjnego komputera, zalecamy posiadanie takiego programu w swoim arsenale narzędzi do zwalczania wirusów komputerowych wszelkiego rodzaju i form.

W wyniku leczenia PC OS podłączone do niego urządzenia nie działają.

Jeden z najpopularniejszych kamuflaży programy szpiegujące to instalacja własnego sterownika antywirusowego oprócz prawdziwego oprogramowania. W takiej sytuacji rzeczywistym sterownikiem jest najczęściej plik myszy lub klawiatury. W związku z tym po zniszczeniu wirusa jego ślad pozostaje w rejestrze, dlatego urządzenie, do którego szkodnik mógł się dołączyć, przestaje działać.

Podobną sytuację obserwuje się w przypadku nieprawidłowej pracy w procesie usuwania Kaspersky Anti-Virus. Wiąże się to również ze specyfiką instalacji programu, gdy jego instalacja na komputerze PC wykorzystuje pomocniczy sterownik klmouflt. W sytuacji z Kaspersky, ten sterownik musi zostać znaleziony i całkowicie usunięty z systemu komputera osobistego zgodnie ze wszystkimi zasadami.

Jeśli klawiatura i mysz nie działają w żądanym trybie, pierwszym krokiem jest przywrócenie kluczy rejestru.

Klawiatura :

HKEY_LOCAL_MACHI NE\SYSTEM\Curren tControlSet\Control\Class\(4D36E 96B-E325-11CE-BF C1-08002BE10318)

UpperFilters=klasa kbdMysz :

HKEY_LOCAL_MACHI NE\SYSTEM\Curren tControlSet\Control\Class\(4D36E 96F-E325-11CE-BF C1-08002BE10318)

UpperFilters=mou class

Problem niedostępnych stron

Konsekwencją ataku złośliwego oprogramowania może być niedostępność niektórych zasobów w Internecie. A te konsekwencje są wynikiem zmian, które wirusy zdołały wprowadzić w systemie. Problem jest wykrywany natychmiast lub po pewnym czasie, ale jeśli w wyniku działań programów szkodników ujawni się po pewnym czasie, nie będzie trudno go wyeliminować.

Istnieją dwie opcje blokowania, a najczęstszą jest aktualizacja pliku hosts. Drugą opcją jest tworzenie fałszywych tras statycznych. Nawet jeśli wirus zostanie zabity, zmiany wprowadzone w tych narzędziach nie zostaną usunięte.

Dokument, o którym mowa, znajduje się w folderze systemowym na dysku C. Jego adres i lokalizację można znaleźć tutaj: C:\Windows\System 32\drivers\etc\hosts . Aby szybko wyszukać, z reguły użyj wiersza poleceń z menu Start.

Jeśli pliku nie można znaleźć przy użyciu określonej procedury, może to oznaczać, że:

Program wirusowy zmienił swoją lokalizację w rejestrze;

Plik dokumentu ma opcję „ukrytą”.

W tym drugim przypadku zmieniamy charakterystykę wyszukiwania. Pod adresem: Opcje folderów / Widok znajdujemy wiersz „Pokaż ukryte pliki” i ustawiamy etykietę naprzeciwko, rozszerzając zakres wyszukiwania.

Plik hosts zawiera informacje o konwersji dosłownej nazwy domeny witryny na jej adres IP, więc złośliwe oprogramowanie zapisuje w nim poprawki, które mogą przekierować użytkownika do innych zasobów. Jeśli tak się stanie, to po wpisaniu adresu żądanej witryny otwiera się zupełnie inna. Aby przywrócić te zmiany do stan początkowy i naprawić, trzeba znaleźć podany plik i analizować jego zawartość. Nawet niedoświadczony użytkownik będzie mógł zobaczyć, co dokładnie naprawiło wirusa, ale jeśli spowoduje to pewne trudności, możesz przywrócić ustawienia domyślne, eliminując w ten sposób wszystkie zmiany wprowadzone w pliku.

Jeśli chodzi o korygowanie tras, zasada działania jest taka sama. Jednak w procesie interakcji między systemem operacyjnym PC a Internetem priorytet zawsze pozostaje w pliku hosts, więc przywrócenie go wystarczy, aby praca była wykonywana w trybie standardowym.

Trudność pojawia się, jeśli żądany plik nie można znaleźć, ponieważ wirus zmienia swoją lokalizację w foldery systemowe. Następnie musisz naprawić klucz rejestru.

HKEY_LOCAL_MACHI NE\SYSTEM\CurrentControlSet\service\Tcpip\Parameters\DataBasePath

Wirusy należące do grupy Win32/Vundo są mądrzejsze niż większość ich złośliwych kuzynów, jeśli chodzi o przekształcanie plików hostów. Zmieniają samą nazwę pliku, usuwając łacińską literę o i zastępując znak cyrylicą. Taki plik nie jest już zaangażowany w konwersję nazw domen witryn na adresy IP, a nawet jeśli użytkownik przywróci ten plik, wynik pracy pozostanie taki sam. Jak znaleźć prawdziwy plik? W przypadku wątpliwości, czy przedmiot, którego potrzebujemy, jest prawdziwy, wykonujemy następującą procedurę. Pierwszym krokiem jest aktywacja trybu wyświetlania ukrytych plików. Przeglądamy katalog, wygląda tak, jak pokazano na rysunku.

Oto dwa identyczne pliki, ale ponieważ system operacyjny nie pozwala na używanie identycznych nazw, oczywiste jest, że mamy do czynienia z fałszywym dokumentem. Ustalenie, które z nich jest poprawne, a które nie, jest łatwe. Wirus tworzy obszerny plik z licznymi modyfikacjami, więc wynik jego zniszczenia na rysunku jest reprezentowany przez ukryty plik o rozmiarze 173 KB.

Jeśli otworzysz plik dokumentu, zawarte w nim informacje będą zawierać następujące wiersze:

31.214.145.172 vk.com - ciąg znaków, który może zastąpić adres IP strony

127.0.0.1 avast.com — linia pliku napisana przez wirusa w celu uniemożliwienia dostępu do strony programu antywirusowego

Zauważyliśmy już powyżej, że możliwe jest również blokowanie poszczególnych zasobów poprzez tworzenie niepoprawnych tras w tablicy routingu. Jak rozwiązać sytuację, rozważ kolejność działań.

Jeśli plik hosts nie zawiera złośliwych modyfikacji i nie można pracować z zasobem, problem leży w tabeli tras. Kilka słów o istocie interakcji tych narzędzi. Jeśli w pliku hosts określono poprawny adres domeny adaptacyjnej, nastąpi przekierowanie na ten adres do istniejącego zasobu. Z reguły adres IP nie należy do zakresu adresów podsieci lokalnej, dlatego przekierowanie odbywa się przez bramę routera, którą określają ustawienia połączenia internetowego.

Jeśli dostosujemy wpisy trasy dla konkretnego adresu IP, to automatyczne połączenie będzie oparty na tym wpisie. Jeśli nie ma takiej trasy lub brama nie działa, połączenie nie powiedzie się, a zasób pozostanie niedostępny. W ten sposób wirus może usunąć wpis w tabeli tras i zablokować absolutnie każdą witrynę.

Trasy utworzone dla określonych witryn pozostają w bazie danych rejestru HKLM. Aktualizacja tras ma miejsce, gdy polecenie programu dodawania trasy jest aktywowane lub dane są poprawiane ręcznie. Gdy nie ma tras statycznych, sekcja tabeli jest pusta. Listę danych routingu można wyświetlić za pomocą polecenia route print. Wyrenderuję to w ten sposób:

Aktywne trasy:

Powyższa tabela jest standardem dla komputera z pojedynczą kartą sieciową i ustawieniami połączenia sieciowego:

Adres IP 192.168.0.0

maska 255.255.255.0

brama domyślna 192.168.0.1

Powyższy wpis zawiera adres IP sieci, kod 192.168.0.0 i maskę podsieci, kod 255.255.255.0. Jeśli odszyfrujesz te dane, informacje są następujące. Maska obejmuje cały zakres węzłów z równoważną częścią adresu wyższego rzędu. Zgodnie z systemem metrycznym, pierwsze trzy bajty maski podsieci to 1 we wszystkich systemach operacyjnych komputerów PC (wyjątki to dziesiętny, gdzie wartość wynosi 255, i szesnastkowy, gdzie wartość to 0*FF). Dolny koniec odebranego adresu hosta to wartość z zakresu 1-254.

Zgodnie z przedstawioną powyżej informacją, najniższy adres ma kodowanie - 192.168.0.0, ten kod jest adresem sieciowym. Adres wyższego rzędu, zakodowany 192.168.0.255, jest scharakteryzowany jako adres rozgłoszeniowy. A jeśli pierwszy kod wyklucza jego użycie do wymiany danych, to drugi kod jest przeznaczony tylko do wykonywania tych funkcji. Ich węzły wymieniają pakiety danych za pomocą tras.

Wyobraź sobie następującą konfigurację:

Adres IP - 192.168.0.0

Maska sieci - 255.255.255.0

Brama - 192.168.0.3

Interfejs - 192.168.0.3

Metryczne - 1

Informacje są dekodowane logicznie w następujący sposób: w zakresie adresów od 192.168.0.0 - 192.168.0.255 do wymiany informacji jako brama i interfejs używamy kodu karta sieciowa(192.168.0.3). Wszystko to sprawia, że informacja trafia bezpośrednio do adresata.

Gdy warunek adresu końcowego nie pasuje do podanego zakresu 192.168.0.0-192. 168.0.255, bezpośrednie przesyłanie informacji nie będzie możliwe. Protokół serwera wysyła dane do routera, który przekazuje je do innej sieci. Jeśli nie określono tras statycznych, domyślny adres routera pozostaje taki sam jak adres bramy. Informacje są przesyłane na ten adres, następnie do sieci i trasami określonymi w tabeli, aż do odebrania pakietu przez adresata. Ogólnie proces przenoszenia danych wygląda tak. Wyobraźmy sobie ilustrację wpisów w standardowej tablicy routerów. W przykładzie jest tylko kilka wpisów, ale ich liczba może sięgać dziesiątek lub setek wierszy.

Na przykładowych danych opiszemy proces przekierowania na adresy zasobu internetowego w. Podczas kontaktu z adresami zasobów internetowych znajdującymi się w określonym zakresie od 74.55.40.0 do 74.55.40.255 kod routera jest równy numerowi sieci 192.168.0.0, a zatem nie może być wykorzystany w procesie wymiany danych informacyjnych. Protokół IP diagnozuje adres (74.55.40.226), który nie jest zawarty w pakiecie adresów danej osoby lokalna sieć i odnosi się do wyznaczonych tras statycznych.

Na przykładowych danych opiszemy proces przekierowania na adresy zasobu internetowego w. Podczas kontaktu z adresami zasobów internetowych znajdującymi się w określonym zakresie od 74.55.40.0 do 74.55.40.255 kod routera jest równy numerowi sieci 192.168.0.0, a zatem nie może być wykorzystany w procesie wymiany danych informacyjnych. Protokół IP diagnozuje adres (74.55.40.226), który nie jest zawarty w pakiecie adresów danej osoby lokalna sieć i odnosi się do wyznaczonych tras statycznych.

W sytuacji, gdy ta trasa nie jest określona, pakiet informacyjny jest wysyłany na adres identyfikacyjny bramy ustawiony w domyślnym przykładzie.

Ponieważ trasa pokazana w przykładzie ma wysoki priorytet, potrzebuje konkretnej bramy, a nie standardu, który pasuje do wszystkich. Ponieważ nie ma bramy spełniającej żądanie w tabeli, serwer o adresie sieciowym 74.55.40.226 pozostanie poza zasięgiem. I na warunkach opisanych w przykładzie z kodem maski podsieci, wszystkie adresy z zakresu 74.55.40.0 - 74.55.40.255 zostaną zablokowane. To właśnie ten zakres obejmuje ścieżkę sieciową do witryny oprogramowania antywirusowego zainstalowanego na komputerze osobistym, która nie otrzyma niezbędnych aktualizacji bazy wirusów i nie będzie działać poprawnie.

Im więcej takich danych w tabeli tras, tym więcej zasobów jest blokowanych. W praktyce specjalistów programy wirusowe tworzyły do czterystu linii tego typu, blokując w ten sposób pracę około tysiąca zasobów sieciowych. Co więcej, właściciele wirusów nie są szczególnie zainteresowani faktem, że w celu zablokowania określonego zasobu wykluczają dziesiątki innych witryn z możliwego dostępu. To główny błąd programistów pozbawionych skrupułów, ponieważ ilość niedostępnych zasobów ujawnia samą możliwość zablokowania przesyłania danych. Na przykład, jeśli najpopularniejsze portale społecznościowe, a użytkownik nie może wejść na stronę VKontakte lub Odnoklassniki, pojawia się podejrzenie dotyczące prawidłowego działania komputera z siecią.

Naprawienie sytuacji nie jest trudne, służy do tego polecenie trasa i klawisz usuwania. Znajdujemy fałszywe wpisy w tabeli i odinstalowujemy. Mała uwaga, wszystkie operacje są możliwe tylko wtedy, gdy użytkownik ma prawa administratora, ale wirus może również wprowadzać zmiany w trasie tylko wtedy, gdy przeniknął do sieci za pośrednictwem konta administratora komputera osobistego. Podajemy przykłady takich zadań.

route delete 74.55.40.0 - wpis usuwający pierwszą wersję ciągu trasy;

route delete 74.55.74.0 — wpis usuwający drugą wersję ciągu trasy.

Liczba takich linii powinna być całkowitą liczbą fałszywych tras.

Jeżeli podejście do procedury jest prostsze, konieczne jest zastosowanie operacji przekierowania wyjścia. Odbywa się to poprzez wprowadzenie zadania route print > C:\routes.txt. Aktywacja polecenia stwarza sytuację, w której dysk systemowy tworzony jest dokument pliku o nazwie route.txt, który zawiera tabelę z danymi trasy.

Lista tabeli zawiera kody znaków DOS. Znaki te są nieczytelne i nie mają znaczenia dla operacji. Dodając zadanie usuwania trasy na początku każdej trasy, usuwamy każdy fałszywy wpis. Wyglądają one tak:

trasa usuń 84.50.0.0

trasa usuń 84.52.233.0

trasa usuń 84.53.70.0

trasa usuń 84.53.201.0

trasa usuń 84.54.46.0

Następnie musisz zmienić rozszerzenie pliku, opcje zastąpienia takiego rozszerzenia to cmd lub bat. Nowy plik jest uruchamiany podwójnym kliknięciem prawy przycisk myszy. Możesz uprościć zadanie za pomocą popularnego menedżera plików FAR, który działa w następujący sposób. Edytor, wywoływany klawiszem funkcyjnym F 4, podświetla prawą część wpisu trasy specjalnym oznaczeniem. Używając kombinacji klawiszy CTRL + F 7, wszystkie spacje są automatycznie zamieniane na znak z pustą wartością, a spacja z kolei jest ustawiana w pozycji początkowej wiersza. Nowa kombinacja określonych klawiszy ustawia zadanie usuwania trasy do miejsca, którego potrzebujemy.

Gdy w tabeli danych znajduje się wiele fałszywych tras i ich ręczne poprawianie wydaje się być długim i żmudnym procesem, zaleca się użycie zadania trasy razem z klawiszem F.

Ten przełącznik usuwa wszystkie trasy niebędące węzłami, a także całkowicie odinstalowuje trasy z punkt końcowy i adres rozgłoszeniowy. Pierwszy i ostatni mają kod cyfrowy 255.255.255.255; drugi 127.0.0.0. Innymi słowy, wszystkie fałszywe informacje zapisane w tabeli przez wirusa zostaną odinstalowane. Ale jednocześnie rekordy tras statycznych napisane przez samego użytkownika i dane głównej bramy zostaną zniszczone, więc będą musiały zostać przywrócone, ponieważ sieć pozostanie niedostępna. Lub monitoruj proces czyszczenia tabeli danych i zatrzymaj go, jeśli zamierzasz usunąć potrzebny nam rekord.

Program antywirusowy AVZ można również wykorzystać do dostosowania ustawień routera. Konkretny multiprogram zaangażowany w ten proces to dwudziesty element konfiguracji TCP.

Ostatnią opcją blokowania dostępu użytkowników do adresów IP witryn używanych przez programy antywirusowe jest fałszowanie adresów serwerów DNS. W takim przypadku połączenie z siecią odbywa się za pośrednictwem złośliwego serwera. Ale takie sytuacje są dość rzadkie.

Po zachowaniu całej pracy konieczne jest ponowne uruchomienie komputera osobistego.

Jeszcze raz dziękujemy za pomoc w przygotowaniu materiału dla mistrzów centrum serwisu komputerowego Zapuskay.RF - http://launch.rf/information/territory/Kolomenskaya/, z którego można zamówić naprawy laptopów i netbooków w Moskwie.

Odzyskiwanie zaszyfrowanych plików- to problem, z którym boryka się duża liczba użytkowników komputery osobiste które padły ofiarą różnych wirusów ransomware. Liczba szkodliwych programów w tej grupie jest bardzo duża i rośnie z każdym dniem. Niedawno natknęliśmy się na dziesiątki opcji ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt itp.

Oczywiście możesz odzyskać zaszyfrowane pliki po prostu postępując zgodnie z instrukcjami, które twórcy wirusa pozostawiają na zainfekowanym komputerze. Ale najczęściej koszt odszyfrowania jest bardzo duży, trzeba też wiedzieć, że niektóre wirusy szyfrujące szyfrują pliki w taki sposób, że później po prostu nie da się ich odszyfrować. I oczywiście po prostu nieprzyjemnie jest płacić za przywrócenie własnych plików.

Sposoby na bezpłatne odzyskanie zaszyfrowanych plików

Istnieje kilka sposobów na odzyskanie zaszyfrowanych plików za pomocą całkowicie darmowych i sprawdzonych programów, takich jak ShadowExplorer i PhotoRec. Przed i podczas odzyskiwania staraj się jak najmniej korzystać z zainfekowanego komputera, dzięki czemu zwiększysz swoje szanse na pomyślne odzyskanie plików.

Poniższą instrukcję należy wykonać krok po kroku, jeśli coś Ci nie wyszło, to PRZESTAŃ, poproś o pomoc pisząc komentarz do tego artykułu lub tworząc nowy motyw na naszym.

1. Usuń wirusa ransomware

Kaspersky Virus Removal Tool i Malwarebytes Anti-malware mogą wykrywać różne typy aktywnego oprogramowania ransomware i z łatwością usuwać je z komputera, ALE nie mogą odzyskać zaszyfrowanych plików.

1.1. Usuń ransomware za pomocą Kaspersky Virus Removal Tool

Naciśnij przycisk Skanowanie aby rozpocząć skanowanie komputera w poszukiwaniu oprogramowania ransomware.

Poczekaj na zakończenie tego procesu i usuń znalezione złośliwe oprogramowanie.

1.2. Usuń ransomware za pomocą Malwarebytes Anti-malware

Pobierz program. Po zakończeniu pobierania uruchom pobrany plik.

Procedura aktualizacji programu rozpocznie się automatycznie. Kiedy się skończy, naciśnij przycisk Uruchom sprawdzanie. Malwarebytes Anti-malware rozpocznie skanowanie komputera.

Natychmiast po zakończeniu skanowania komputera Malwarebytes Anti-malware otworzy listę znalezionych składników wirusa ransomware.

Naciśnij przycisk Usuń zaznaczone do czyszczenia komputera. Podczas usuwania złośliwego oprogramowania Malwarebytes Anti-malware może wymagać ponownego uruchomienia komputera w celu kontynuowania procesu. Potwierdź to, wybierając Tak.

Po ponownym uruchomieniu komputera Malwarebytes Anti-malware automatycznie kontynuuje proces leczenia.

2. Odzyskaj zaszyfrowane pliki za pomocą ShadowExplorer

ShadowExplorer to małe narzędzie, które umożliwia przywracanie kopii w tle plików, które są tworzone automatycznie przez system operacyjny. System Windows(7-10). Umożliwi to przywrócenie pierwotnego stanu zaszyfrowanych plików.

Pobierz program. Program znajduje się w archiwum zip. Dlatego kliknij prawym przyciskiem myszy pobrany plik i wybierz Wyodrębnij wszystko. Następnie otwórz folder ShadowExplorerPortable.

Uruchom ShadowExplorer. Wybierz potrzebny dysk i datę utworzenia kopii w tle, odpowiednio numery 1 i 2 na poniższym rysunku.

Kliknij prawym przyciskiem myszy katalog lub plik, którego kopię chcesz przywrócić. Z wyświetlonego menu wybierz opcję Eksportuj.

Na koniec wybierz folder, do którego zostanie skopiowany odzyskany plik.

3. Odzyskaj zaszyfrowane pliki za pomocą PhotoRec

PhotoRec to darmowy program, stworzony w celu odzyskania usuniętych i utraconych plików. Używając go, możesz przywrócić pliki źródłowe, które wirusy ransomware usuwały po utworzeniu ich zaszyfrowanych kopii.

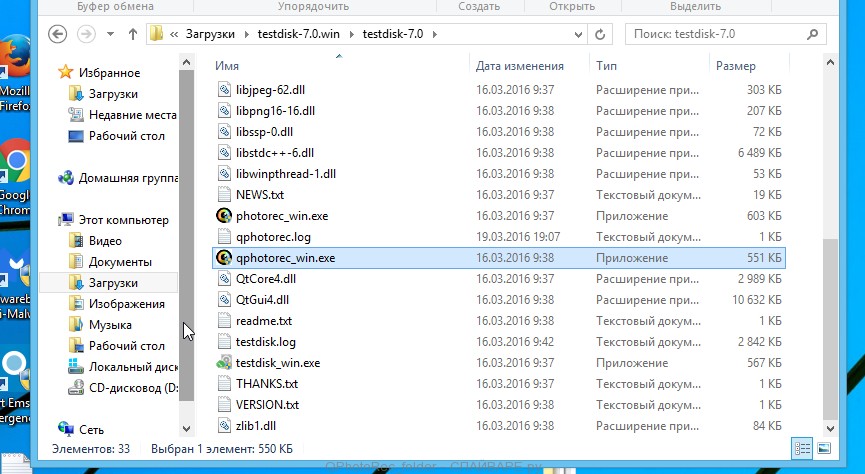

Pobierz program. Program znajduje się w archiwum. Dlatego kliknij prawym przyciskiem myszy pobrany plik i wybierz Wyodrębnij wszystko. Następnie otwórz folder testdisk.

Znajdź QPhotoRec_Win na liście plików i uruchom go. Otworzy się okno programu, w którym zostaną pokazane wszystkie partycje dostępnych dysków.

Z listy partycji wybierz partycję zawierającą zaszyfrowane pliki. Następnie kliknij przycisk Formaty plików.

Domyślnie program jest skonfigurowany do odzyskiwania wszystkich typów plików, ale aby przyspieszyć pracę, zaleca się pozostawienie tylko tych typów plików, które chcesz odzyskać. Po dokonaniu wyboru naciśnij przycisk OK.

U dołu okna QPhotoRec znajdź przycisk Przeglądaj i kliknij go. Musisz wybrać katalog, w którym zostaną zapisane odzyskane pliki. Wskazane jest użycie dysku, który nie zawiera zaszyfrowanych plików wymagających odzyskania (możesz użyć dysku flash USB lub dysku zewnętrznego).

Aby rozpocząć procedurę wyszukiwania i przywracania oryginalnych kopii zaszyfrowanych plików, kliknij przycisk Wyszukaj. Ten proces trwa dość długo, więc bądź cierpliwy.

Po zakończeniu wyszukiwania kliknij przycisk Zakończ. Teraz otwórz folder wybrany do zapisania odzyskanych plików.

Folder będzie zawierał katalogi o nazwach recup_dir.1, recup_dir.2, recup_dir.3 i tak dalej. Jak więcej plików znajdzie program, tym więcej będzie katalogów. Aby znaleźć potrzebne pliki, sprawdź wszystkie katalogi jeden po drugim. Aby ułatwić znalezienie potrzebnego pliku wśród dużej liczby odzyskanych, skorzystaj z wbudowanego systemu Wyszukiwanie systemu Windows(po zawartości pliku), a także nie zapomnij o funkcji sortowania plików w katalogach. Jako parametr sortowania można wybrać datę modyfikacji pliku, ponieważ QPhotoRec próbuje przywrócić tę właściwość podczas odtwarzania pliku.

Wirus to rodzaj złośliwego oprogramowania, które penetruje obszary pamięci systemowej, kod innych programów i sektory rozruchowe. Jest w stanie usunąć ważne dane z dysku twardego, dysku USB lub karty pamięci.

Większość użytkowników nie wie, jak odzyskać pliki po ataku wirusa. W tym artykule chcemy podpowiedzieć, jak to zrobić w szybki i łatwy sposób. Mamy nadzieję, że te informacje będą dla Ciebie przydatne. Istnieją dwie główne metody możesz służy do łatwego usuwania wirusa i odzyskiwania skasowanych danych po ataku wirusa.

Usuń wirusa za pomocą wiersza poleceń

1) Kliknij przycisk „Start”. Wpisz CMD w pasku wyszukiwania. Zobaczysz „Wiersz polecenia” u góry wyskakującego okna. Naciśnij enter.

2) Uruchom wiersz polecenia i wpisz: „attrib –h –r –s /s /d nazwa_sterownika\*.*”

Po tym kroku system Windows rozpocznie odzyskiwanie zainfekowanego przez wirusa dysku twardego, karty pamięci lub USB. Zakończenie procesu zajmie trochę czasu.

zacząć odzyskiwanie systemu Windows, kliknij przycisk „Start”. Wpisz Przywróć w pasku wyszukiwania. W następnym oknie kliknij „Rozpocznij przywracanie systemu” → „Dalej” i wybierz żądany punkt przywracania.

Innym wariantem ścieżki jest „Panel sterowania” → „System” → „Ochrona systemu”. Pojawi się okno przygotowania do odzyskiwania. Następnie komputer uruchomi się ponownie i pojawi się komunikat „Przywracanie systemu zakończone pomyślnie”. Jeśli to nie rozwiązało problemu, spróbuj przywrócić do innego punktu przywracania. To wszystko, co można powiedzieć o drugiej metodzie.

Magic Partition Recovery: przywracanie brakujących plików i folderów po ataku wirusa

Aby uzyskać niezawodne odzyskiwanie plików usuniętych przez wirusy, użyj Magic Partycja odzyskiwania. Program opiera się na bezpośrednim dostępie niskopoziomowym do dysku. Dlatego ominie blokowanie wirusów i odczyta wszystkie twoje pliki.

Pobierz i zainstaluj program, a następnie przeanalizuj dysk, pendrive lub kartę pamięci. Po analizie program wyświetla listę folderów na wybranym dysku. Po wybraniu odpowiedniego folderu po lewej stronie możesz go wyświetlić w prawej sekcji.

Dzięki temu program zapewnia możliwość przeglądania zawartości dysku w taki sam sposób, jak w standardowym Eksploratorze Windows. Oprócz istniejących plików zostaną wyświetlone usunięte pliki i foldery. Zostaną one oznaczone specjalnym czerwonym krzyżykiem, co znacznie ułatwi odzyskanie usuniętych plików.

Jeśli utraciłeś swoje pliki po ataku wirusa, Magic Partition Recovery pomoże Ci przywrócić wszystko bez większego wysiłku.

Proste i wygodne narzędzie AVZ, które nie tylko może pomóc, ale także wie, jak przywrócić system. Dlaczego jest to konieczne?